введен оффлайн пин код что это значит

Зашифрованный офлайн-ПИН

Зашифрованный оффлайн-ПИН — современный способ верификации банковской карты, основанный на современной системе шифрования данных. Оффлайн-ПИН используется для опознавания карты в терминале.

При помещении карты в терминал, устройство шифрует ПИН-код с помощью криптографического чипа и передает в EMV-чип карты на проверку. Проверка ПИН-кода осуществляется достаточно быстро. Более того, такой код надежно защищен от взлома.

Использование зашифрованного оффлайн-ПИНа доступно только при проведении платежа по EMV-чипу и требует наличия встроенного криптографического чипа в устройстве терминала.

RBK Money ― система платежей в России для проведения оплат в интернете. Через сервис RBK Money пользователь может пополнить баланс на телефоне, погасить коммунальные платежи, оплатить услуги провайдера, оплатить онлайн-покупки. Для начала использования системы пользователь должен пройти в ней регистрацию.

PayPass ― технология, которая позволяет проводить платежи в бесконтактной форме. Сервис разработала компания MasterCard Worldwide. Главная цель услуги ― быстрая и простая оплата покупки. В процессе расчета картой, которая поддерживает PayPass, ее нужно приложить к терминалу PayPass и подтвердить платеж.

FinCERT ― отдел по безопасности Центробанка, которых отслеживает и предоствражащет компьютерные атаки на банки. FinCERT собирает данные от банков о кибератаках, проводит анализ этой информации и предоставляет банкам данные о потенциальных угрозах, готовит рекомендации по борьбе с атаками. Подразделение работает

Что безопаснее — PIN Online или PIN Offline?

С появлением на рынке микропроцессорных платежных карт наряду с хорошо и давно знакомым к этому времени методом для верификации держателя карты PIN Online, когда значение ПИН проверяется эмитентом карты на его хосте, начал повсеместно применяться метод PIN Offline.

Суть метода PIN Offline состоит в том, что эмитент карты делегирует проверку ПИН своей карте. Сама карта проверяет значение ПИН, введенного пользователем на терминальном устройстве, сравнивая его с референсным значением, защищенным образом хранимым в платежном приложении карты.

Несмотря на то, что оба метода верификации параллельно используются вот уже 15 лет, до сих пор иногда приходится слышать вопросы: какой метод обеспечивает более высокую безопасность при обработке операции- PIN Online или PIN Offline? И вообще- можно ли эмитенту (банку, выпустившему карту) обойтись только одним из указанных методов проверки ПИН? Например, методом PIN Online. Очевидно, с точки зрения эмитента этот метод проще метода PIN Offline при реализации процедур персонализации карты, изменения ПИН держателем карты, контроля лимита на число попыток ввода неверных значений ПИН, поскольку в этом случае перечисленные процедуры выполняются только на хосте эмитента и не требуют применения дополнительных действий на стороне платежного приложения карты.

Понятно, что приведенные выше вопросы могут задаваться людьми, знакомыми с карточными технологиями. Для обычного держателя карты оба метода его верификации неразличимы, и он может даже не знать об их существовании. Независимо от используемого метода держатель карты просто вводит на клавиатуре терминала значение ПИН, а уж каким образом этот ПИН потом проверяется, держателя карты мало интересует.

Проще всего ответить на вопрос о том, можно ли на практике обойтись одним методом верификации. Более универсальным для применения является метод PIN Online, который поддерживается практически всеми терминалами, обеспечивающими верификацию ПИН-кода. Исключение составляют терминалы, способные функционировать только в офлайновом режиме (Offline Only терминалы).

Заметим, что отказ от применения метода PIN Offline не приводит к отказу от использования офлайновых операций. Для офлайновых транзакций можно применять альтернативные методы верификации держателя карты- подпись и/или биометрическую верификацию (справедливости ради отметим, что биометрия на картах сегодня практически не используется).

Метод PIN-offline не применяется в банкоматах и в операциях с использованием бесконтактных карт — может возникнуть ситуация, когда карта блокируется из-за превышения лимита неуспешных попыток ввода ПИН, а клиент об этом даже не знает. Кроме того, из-за необходимости шифрования ПИН-блока открытым ключом карты время выполнения операции существенно увеличивается, что плохо отражается на бесконтактных платежах, выполняемых в режиме Tap&Go. Поэтому обойтись только методом PIN Offline для обработки карточных транзакций не получается.

Может быть, имеет смысл ограничиться использованием метода PIN Online?

Мне, Igorgold, эта идея кажется плохой.

PIN Offline — надежный инструмент для верификации держателя карты в офлайновых операциях и менять его на подпись (единственный альтернативный массово доступный метод верификации для офлайновых операций) – заметная потеря уровня обеспечиваемой безопасности операции.

Таким образом, оба метода верификации держателя карты востребованы в карточных технологиях, и можно вернуться к первому вопросу: какой метод проверки ПИН обеспечивает более высокую безопасность карточной операции?

Как говорят математики, с точностью до величин второго порядка малости оба метода одинаково безопасны. Ниже мы как раз и поговорим об этих величинах второго порядка малости.

При использовании метода PIN Offline проверка ПИН делегируется эмитентом карте. В отличие от метода PIN Online, когда ПИН шифруется на банкомате/POS-терминале и в зашифрованном виде (после нескольких перешифрований на пути к хосту эмитента) попадает на проверку к эмитенту, в случае PIN Offline эмитент сам значение ПИН не проверяет и может пользоваться только информацией карты и терминала относительно результатов верификации держателя карты. Заметим, что этими данными эмитент может воспользоваться только в случае онлайновой авторизации операции. При офлайновой транзакции все решения по ее авторизации делегируются эмитентом своей карте (точнее платежному приложению на карте).

Ниже рассмотрим две угрозы, которые могут возникнуть при таком делегировании проверки ПИН, т.е. при использовании метода PIN Offline. Еще раз заметим, что речь пойдет об угрозах второго порядка малости. На практике реализация этих угроз не фиксировалась, и они носят в основном академический характер. Их внедрение слишком дорого и сложно в сравнении с другими известными методами мошенничества…

Первая угроза связана с попыткой мошенника, у которого оказалась карта с неизвестным ему ПИН, обойти проверку ПИН. Для этого мошенник «вживляет» в карту специальный микропроцессор (т.н.wedge device), который с одной стороны подключен к контактной площадке карты, а с другой- работает с настоящим чипом карты, полностью контролируя APDU-команды терминала и ответы карты на эти команды (атака типа Man-in-the-Middle). В результате построенной конструкции все команды терминала попадают на чип карты через wedge device. Для проверки PIN Offline терминал передает карте команду Verify с зашифрованным значением ПИН, которая попадает на wedge device. Значение ПИН вводится мошенником, а потому с высокой вероятностью оно не совпадает (мошенник не знает значение ПИН) с референсным значением, хранимым на карте.

Далее мы покажем, что на «правильной» карте, каковой является, например, карта «Мир», обойти проверку ПИН возможно только по решению эмитента, готовому взять на себя риски, связанные с отсутствием проверки ПИН или даже со знанием факта о проваленной проверке PIN Offline. Я не стану здесь утруждать читателя номерами байт и бит используемых для этого объектов данных и терминала, а также детальным описанием выполняемых картой проверок.

Для понимания дальнейшего читателю понадобится минимальное знание о следующих объектах данных:

Card Verification Results (CVR) — объект данных карты, в том числе фиксирующий факт проверки картой PIN Offline, а также результат проверки PIN Offline (успешная/неуспешная). Кроме того, объект CVR содержит 4 младших бита двоичного представления количества доступных держателю карты проверок PIN Offline;

Terminal Verification Results — объект данных терминала, в том числе указывающий на результат верификации держателя карты, факт использования метода PIN Online при обработке транзакции и факт превышения лимита на ввод неверных значений ПИН;

CVM Results – объект данных терминала, указывающий на способ верификации держателя карты (например, PIN Offline, PIN Online, Подпись, No CVM) и результат верификации.

Все перечисленные объекты данных попадают к эмитенту в авторизационном запросе и используются им при принятии решения по авторизации транзакции.

Отметим, что ключевую роль в предотвращении атаки по обходу проверки PIN Offline играет также ряд специальных проверок, выполняемых на стороне карты, и поддержка картой метода комбинированной офлайновой аутентификации карты CDA.

Метод CDA обеспечивает целостность данных, передаваемых карте в командах терминала AC и данных, возвращаемых картой терминалу в ответе на команду Generate AC (команда, требующая у карты решения по способу продолжения обработки операции и криптограмму (криптографическую подпись) данных транзакции и терминала, на котором транзакция была инициирована).

Далее, в зависимости от злонамеренного поведения устройства wedge device, возможны следующие случаи.

Случай 1. Устройство wedge device не меняет содержание команды Verify, проверка PIN Offline оказывается проваленной. Этот факт будет зафиксирован в объекте CVR и CVM Result, и эмитент карты вряд ли решится в этом случае авторизовать транзакцию на существенную сумму. Чаще всего в подобных случаях эмитент транзакцию отклоняет независимо от размера транзакции.

Поэтому во всех описанных далее случаях wedge device пытается изменить диалог терминала с картой с тем, чтобы обмануть эмитента и не продемонстрировать ему факта незнания держателем карты ПИН.

Случай 2. Устройство wedge device на команду Verify отвечает терминалу подтверждением факта успешной проверки ПИН и не передает команду карте. После этого возможны варианты a-c, описанные ниже.

2a. Команда Generate AC не содержит объекта CVM Results (для карты Мир этот объект является обязательным). В этом случае карта на основании того, что проверка PIN Offline не выполнялась, формирует криптограмму ARQC, требующую обработки операции в онлайновом режиме, или криптограмму ААС (отклонение операции) в случае, если терминал имеет тип Offline only (функционирует только в офлайновом режиме).

Эмитент, получив авторизационный запрос, сравнивает флаги CVR (PIN Offline not performed) и CVM Results (PIN offline successful) и из-за противоречия данных в этих объектах отклоняет транзакцию.

2b. Команда Generate AC содержит CVM Results, и wedge device передает его карте без искажения (PIN offline successful).

Карта фиксирует противоречие с данными CVM Results (терминал ошибочно считает проверку PIN offline успешной) и либо отклоняет операцию в случае Offline Only терминала, либо отправляет авторизационный запрос эмитенту на его решение. Эмитент на основании своих процедур управления рисками принимает решение. Конечно, учитываются данные карты PIN Offline not Performed и того, что была попытка обмануть карту при принятии ею решения.

2с. Команда Generate AC содержит CVM Results, и wedge device передает этот объект данных на карту измененным (например, указывает в нем в качестве метода верификации держателя карты Подпись).

Если карта поддерживает CDA (карта «Мир» всегда поддерживает метод CDA), то терминал отклонит операцию в офлайновом режиме, поскольку объект CVM Results был изменен, и это обнаружится после расшифрования подписанных картой данных.

Если CDA не поддерживается, то операция уйдет эмитенту или будет отклонена в офлайновом режиме для терминалов типа Offline Only. Здесь имеет место полная аналогия с п.2a.

Случай 3. Устройство wedge device сообщает терминалу в ответ на команду Get Data с указанием тэга объекта PIN Try Counter (9F17) о том, что PIN Try Limit Exceeded. Команда Get Data всегда используется терминалом до начала проверки PIN Offline, чтобы узнать о возможности проведения этой проверки- если PIN Try Limit превышен, выполнение проверки PIN Offline невозможно и не проводится.

Карта должна ответить отказом из-за противоречия в данных объектов TVR (PIN Try Limit Exceeded) и CVR (PIN Try Counter не равен 0).

Изменить значение TVR устройство wedge device не может, так как при попытке это сделать либо провалится CDA (если карта поддерживает CDA, как в случае карты «Мир»), либо неуспешно завершится проверка ARQC на стороне эмитента, если карта CDA не поддерживает.

Случай 4. Устройство wedge device посылает карте серию команд Verify с неверным значением ПИН, пока в ответ на команду Get Data не получит в ответ PIN Try Limit Exceeded.

В этом случае карта потребует выполнения онлайновой авторизации эмитентом. Честно говоря, шансы на одобрение транзакции эмитентом в этом случае не намного выше, чем в случае, когда провалилась проверка PIN Offline. Но теоретически при обработке операции на незначительную сумму такое событие может произойти.

Обобщая сказанное выше, в некоторых случаях мошенник имеет шанс обойти проверку PIN Offline, хотя потери эмитента при его разумном поведении будут весьма умеренными.

Другой способ обойти проверку PIN Offline – использование виртуального клонирования карты. Суть этой схемы мошенничества состоит в следующем.

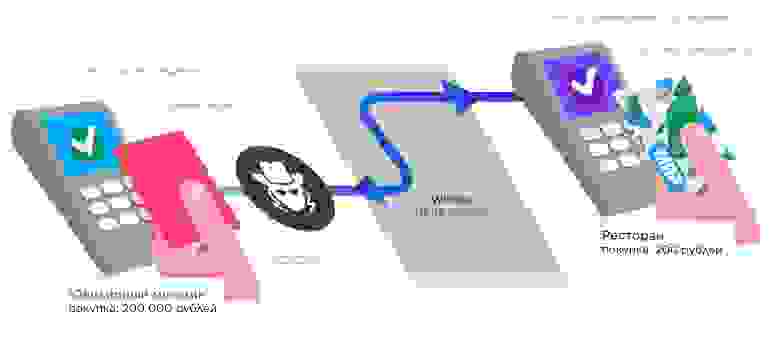

Мошенники контролируют терминал в некотором торгово-сервисном предприятии (например, ресторане). Кроме того, они изготавливают специальную микропроцессорную карту, имеющую стандартный контактный интерфейс ISO 7816 и радиоинтерфейс, функционирующий в соответствии с одним из коммуникационных протоколов, обеспечивающих связь на расстоянии от нескольких десятков сантиметров до нескольких метров (например, ISO 15693, ISO 18000). С помощью такого радиоинтерфейса карта может обмениваться данными со специальным оборудованием, которое помимо поддержки связи с картой обеспечивает организацию удаленного радиоканала (например, в соответствии с протоколом Wi-Max (IEEE 802.16), см. рис.1) с контролируемым мошенниками терминалом.

Мошенник, вооружившись описанными выше картой и специальным оборудованием, приходит, например, в ювелирный магазин и выбирает там украшение стоимостью 200 000 рублей. В это время в ресторане завершает обед ничего не подозревающий держатель карты, которую он предъявляет официанту для оплаты обеда стоимостью 200 рублей. Официант является сообщником нашего любителя ювелирных украшений. Он звонит ему и предупреждает, что у него в руках действующая карта посетителя.

Дальше мошенники действуют следующим слаженным образом. Мошенник-официант вставляет карту посетителя в контролируемый мошенниками терминал и вводит в терминал стоимость обеда. В это же время мошенник в ювелирном магазине передает кассиру для оплаты украшения свою поддельную карту, которую кассир вставляет в настоящий терминал. Далее все команды терминала, установленного в ювелирном магазине, через карту мошенника, его специальное оборудование и мошеннический терминал транслируются реальной карте пообедавшего в ресторане господина. При этом ответы реальной карты на команды реального терминала по тому же маршруту, но в обратном направлении возвращаются реальному терминалу.

При этом некоторые команды требуют преобразования содержащихся в них данных. Например, если реальная карта требует выполнения проверки ПИН, то мошенник в ювелирном магазине введет на терминале произвольную последовательность. После того, как команда VERIFY от реального терминала будет транслирована на мошеннический терминал, теперь уже этот терминал затребует ПИН у посетителя ресторана, который введет его на мошенническом терминале. Далее мошеннический терминал передаст реальной карте команду VERIFY со значением ПИН ее держателя, а ответ карты будет передан реальному терминалу в ювелирном магазине. Важно отметить, что команду VERIFY с правильным значением ПИН необходимо довести до карты, чтобы факт проверки PIN Offline был зафиксирован в объекте CVR, предназначенном для эмитента.

Очевидно, что даже онлайновая авторизация операции не помешает успешному выполнению операции по описанной выше схеме. В этом случае в ответ на команду GENERATE AC реального терминала реальная карта сгенерирует криптограмму ARQC, которая будет возвращена терминалу ювелирного магазина и далее передана на хост эмитента. Наоборот, ответ эмитента, содержащий Issuer Authentication Data, будет транслирован реальной карте, вставленной в мошеннический терминал.

В результате операция может закончиться печально для посетителя ресторана и ювелирного магазина. Банковский счет посетителя может уменьшиться на 200 000 рублей. При этом посетитель ресторана получит чек на стоимость обеда и, вероятнее всего, будет находиться в неведении о случившемся до получения справки о состоянии своего банковского счета или SMS-уведомления от эмитента о выполненной мошенником онлайновой операции. Более того, возможно сделать так, что и на чеке, выданном мошеннику в ювелирном магазине, будет красоваться часть номера его карты, так что бдительный продавец ювелирного магазина и здесь не увидит проблем с безопасностью операции.

Не станем останавливаться на том, чем закончится диспут, инициированный держателем карты по случаю его обмана. Отметим только, что если за терминалом в ресторане вообще не стоит обслуживающий банк, то формально ни ювелирный магазин вместе с его банком, ни держатель карты вместе с его эмитентом ни в чем не виноваты. Все стороны действовали в соответствии с правилами ПС. На лицо недостаток используемой технологии EMV- в данном случае не хватает аутентификации терминала картой.

Рис.1. Виртуальное клонирование карты

Очевидно, что приведенная выше схема не работает в случае применения метода PIN Online. Если проанализировать описанное выше мошенничество, то станет ясно, что оно оказалось возможным из-за отсутствия прямого взаимодействия (диалога) держателя карты и карты. Между держателем и картой стоит посредник в виде терминала, способный исказить информацию об операции таким образом, что держатель карты в процессе обработки операции этого искажения не увидит. Этот посредник, помимо прочего, может и украсть важную информацию карты, включая ПИН ее держателя.

Следует заметить, что метод офлайновой аутентификации CDA для борьбы с искажением данных терминалом не помогает, поскольку он обеспечивает целостность информации, отправленной терминалом карте, но не верифицирует эти данные. Также понятно, что криптограмма является средством доказательства факта выполнения держателем карты операции с точностью до степени доверия к терминалу- карта подписывает данные, предоставленные ей все тем же терминалом.

Таким образом, если говорить о величинах второго порядка малости, то метод PIN Online является более безопасным с точки зрения транзакционной безопасности.

Тем не менее, в заключение все-таки хочется сказать несколько слов в поддержку метода PIN Offline. Оказывается, что если для проверки ПИН методом PIN Online эмитент применяет метод Visa PVV (самый распространенный на практике случай), то вероятность угадать правильный ПИН карты у мошенника выше аналогичной вероятности при использовании метода PIN Offline.

Ниже будем рассматривать ПИН-коды длиной 4 цифры. Обозначим через N и M-соответственно мощности множеств всех возможных значений ПИН и PVV соответственно. Очевидно, N=M=〖10〗^4. Кроме того, обозначим p=1/M=〖10〗^(-4) и q=1-p.

Очевидно, что вероятность того, что значению PVV карты соответствует ровно k значений различных ПИН (очевидно, это количество ПИН является случайной величиной, которую мы обозначим через θ) равна

P<θ=k│θ≥1>=(P<θ=k>)/(P<θ≥1>)=(C_N^k p^k q^(N-k))/(1-q^N ), откуда вероятность угадать ПИН за одну попытку равна p/(1-q^N )≈p(1+q^N)≈1,368∙〖10〗^(-4).

При использовании метода PIN Offline вероятность с помощью m попыток угадать ПИН равна mp=m〖∙10〗^(-4), а при применении PIN Online эта вероятность приблизительно равна mp(1+q^N)=1,368〖∙10〗^(-4)∙m, т.е. на 0.0368% выше, чем в методе PIN Offline. Это, конечно, смешное увеличение вероятности компрометации ПИН, но тем не менее к величине второго порядка малости его вполне можно отнести.

Что такое оффлайн пин

Зашифрованный оффлайн-ПИН — современный способ верификации банковской карты, основанный на современной системе шифрования данных. Оффлайн-ПИН используется для опознавания карты в терминале.

При помещении карты в терминал, устройство шифрует ПИН-код с помощью криптографического чипа и передает в EMV-чип карты на проверку. Проверка ПИН-кода осуществляется достаточно быстро. Более того, такой код надежно защищен от взлома.

Использование зашифрованного оффлайн-ПИНа доступно только при проведении платежа по EMV-чипу и требует наличия встроенного криптографического чипа в устройстве терминала.

Статья отсюда проливает свет на эти вопросы. Сатья длинноватая. но инересующимся будет инересно

При оплате пластиковой картой для подтверждения того, что именно вы являетесь ее держателем, иногда нужно ввести ПИН-код, иногда поставить подпись на чеке, а порой строгий кассир требует и того, и другого. Портал Банки.ру решил выяснить, как определяется способ верификации карточного платежа, и в чем преимущество каждого из этих способов.

Бытующее среди держателей банковских карт мнение, что чипованная карта обязательно требует ввода ПИН-кода при оплате, а карта без чипа обходится подписью на чеке, в корне неверно. Возможны самые разные варианты. Все зависит от того, как настроил банк-эмитент настроил карту, а банк-эквайер — торговый терминал. Более того, представления эмитента и эквайера о безопасности и удобстве могут не совпадать. Из-за этого могут случаться неожиданности, не всегда приятные.

В соответствии со стандартами международных платежных систем есть пять CVM (Card Verification Method) — способов, которым держатель карты при совершении платежа подтверждает (верифицирует) свою личность.

Зашифрованный оффлайн-ПИН — самый современный и защищенный способ верификации. Платежный терминал запрашивает ПИН-код, плательщик набирает его на клавиатуре терминала. Полученный ПИН-код терминал зашифровывает с помощью встроенного криптографического чипа, и передает в EMV-чип карты на проверку. Такая верификация происходит быстро, а ПИН-код достаточно надежно защищен от кражи. Данный метод работает только при проведении платежа по EMV-чипу и требует наличия криптографического чипа в терминале.

Незашифрованный оффлайн-ПИН работает почти также как и зашифрованный, с той лишь разницей, что терминал передает ПИН-код в EMV-чип карты в открытом виде. Соответственно, криптографический чип не нужен, но риск компрометации ПИН-кода техническими средствами (например, если платежный терминал заражен вредоносной программой) возрастает.

Онлайн-ПИН — самый старый способ верификации с ПИН-кодом. Клиент набирает на клавиатуре ПИН-код, терминал из ПИН-кода и номера карты формирует ПИН-блок, зашифровывает его (причем используется шифр многократно менее стойкий, чем в случае зашифрованного оффлайн-ПИН), и передает для проверки в процессинговый центр банка-эмитента. Следует учесть, что эмитент ПИН-кодами выпущенных им карт не обладает. Он хранит лишь вычисленное на основе ПИН-кода и номера карты проверочное значение, которое и сравнивает с проверочным значением полученного ПИН-блока после его расшифровки.

По дороге к эмитенту ПИН-блок проходит множество промежуточных узлов, на каждом из которых он потенциально может быть скомпрометирован. Скорость выполнения этого метода верификации относительно невысока и сильно зависит от способа подключения торговой точки к процессинговому центру банка-эквайера. Естественно, онлайн-ПИН не работает в случае оффлайн-авторизации, когда у торговой точки нет подключения к банку-эмитенту. Для проверки ПИН-кода карты без чипа может использоваться только этот способ.

Проверка подписи выглядит нетехнологично и доставляет немало проблем магазину — из-за нее ему необходимо долгое время хранить чеки с подписями клиентов. Однако есть у этого метода верификации и несколько преимуществ. Во-первых, он не требует подключения терминала к эмитенту, то есть работает при оффлайн-авторизациях. Во-вторых, укравшему карту злоумышленнику, пусть даже он узнал ПИН-код, будет сложно выдать себя за держателя карты — нужно достоверно изобразить подпись, образец которой обязательно должен иметься на обороте карты. Увы, далеко не всегда кассиры удосуживаются сверить подпись. Не все даже проверяют наличие образца на карте.

Этот вид верификации позволяет достаточно легко опротестовать авторизацию, в отличие от методов с вводом ПИН-кода: если подпись на чеке не совпадет с подписью держателя, банк будет вынужден вернуть ему деньги. Конечно же, вкупе с невнимательностью многих кассиров, это оставляет широкие возможности для мошенничества со стороны особо хитроумных держателей карт. Но банки тоже не лыком шиты: опротестовав авторизацию с верификацией по подписи, держатель может, к примеру, столкнуться с требованием предъявить банку все чеки за все оплаты за последние три месяца.

No-CVM означает отсутствие верификации вообще, и используется в тех случаях, когда сумма авторизации невысока и нет нужды запрашивать верификацию. Чаще всего он применяется для бесконтактных платежей при сумме менее 1000 рублей.

Важно понимать, что онлайн-ПИН и оффлайн-ПИН могут использоваться при оплате одной и той же картой, в зависимости от обстоятельств, и, по сути, это разные ПИН-коды — один проверяется в чипе карты, другой в процессинговом центре банка-эмитента. Чтобы не морочить держателю карты голову, банки-эмитенты эти коды всегда делают одинаковыми. Но есть разница при смене ПИН-кода: оффлайн-ПИН меняется через банкомат, онлайн-ПИН могут поменять в банке, по звонку держателя. При первой возможности они синхронизируются. Обычно банки предлагают держателям лишь один из способов смены ПИН-кодов.

Итак, есть пять методов верификации, и современная чиповая карта обладает ими всеми. Метод, который будет использоваться при совершении очередной оплаты, определяется настройками как EMV-чипа, так и терминала — оба устройства должны «договориться» о том, какой из приемлемых для обеих сторон методов они будут использовать.

Для этого в чип карты загружается CVM-список — файл, определяющий, какие способы верификации поддерживает карта, и какие более предпочтительны. К примеру, в этом списке может значиться, что предпочтительным способом является шифрованный оффлайн-ПИН. В случае отказа от него должен применяться незашифрованный оффлайн-ПИН. В случае отказа от него применяется онлайн-ПИН, далее в случае отказа запрашивается подпись, при отказе от которой операция отклоняется. В терминале есть аналогичный CVM-список, и при выполнении операции он сравнивается со списком в чипе. В результате применяется наиболее предпочтительный из способов, указанных как допустимые в обоих списках.

Рекомендации Visa и MasterCard касательно порядка приоритета способов верификации несколько различаются: так, если Visa рекомендует ставить онлайн-ПИН выше, чем проверку подписи, у MasterCard подпись имеет более высокий приоритет, а в картах Maestro способ No-CVM должен отсутствовать.

На практике CVM-список, загруженный в терминал, зависит как от технических возможностей самого терминала, так и от политики банка-эквайера, а CVM-список в чипе карты банк-эмитент полностью определяет из собственных соображений об удобстве держателей и безопасности операций.

Банки.ру запросили несколько крупных банков об их предпочтительных методах верификации. Пресс-служба Альфа-Банка ответила, что «все ЧИПовые карты, которые эмитирует Альфа-Банк всегда требуют ввода ПИН-кода в случаях, если операция совершается в банкомате; операция, совершается в POS-терминале, ПИН-код требуется и ПИН-пад (клавиатура терминала — Прим.ред.) исправен; операция совершается бесконтактным способом и сумма операции больше 1000 рублей (или соответствующего эквивалента, если операция совершается в валюте, отличной от рублей РФ); в иных случаях, если операция совершается в POS-терминале и банк-эквайер установил обязательную верификацию держателя карты путем ввода ПИН-кода».

Отметим, что это наиболее частый случай, отечественные банки ПИН-кодам доверяют больше. Начальник управления пластиковых карт ВТБ24 Александр Бородкин также заявил, что «все карты, эмитируемые ВТБ24, требуют введения ПИН-кода».

Но есть у нас банки, предпочитающие проверку подписи. «У клиентов Банка Авангард есть возможность выбора приоритета верификации по подписи или ПИН-коду, изменить приоритет можно в любом банкомате Банка, — рассказала порталу Банки.ру начальник процессингового центра Банка Авангард Людмила Хлыстун. — По умолчанию у наших карт действительно установлен приоритет верификации по подписи. Это связано с тем, что, к сожалению, в российских торговых сетях до сих пор часто не обеспечены условия для защищенного ввода ПИН-кода при оплате покупок. Есть риск, что его могут увидеть посторонние люди. Но если клиент не часто сталкивается с ситуациями незащищенного ввода ПИН-кода, то он может установить для своей карты приоритет верификации по ПИН-коду».

Аналогично поступает и Тинькофф Банк. «Для вновь выпущенных карт мы по умолчанию устанавливаем как приоритет подписи, так и ввода ПИН-кода, — сообщили нам в пресс-службе банка. — При этом клиенты Тинькофф Банка могут сами выбрать приоритетный способ подтверждения операций по картам: с помощью подписи или посредством ввода ПИН-кода — для этого нужно позвонить в колл-центр, сообщить о своем намерении и совершить контактную операцию по чипу в банкомате или ТСП (торгово-сервисном предприятии — Прим. ред).».

Что на самом деле лучше — ПИН-код или подпись — вопрос непростой. Когда в магазине вы вводите ПИН-код, его может увидеть много кто, например, покупатель, стоящий за вами в очереди. Терминал, скорее всего, передаст ваш ПИН-код в банк вполне безопасно, а вот подглядеть ПИН-код глазами или камерой совсем не сложно.

Мало кто знает, но во многих случаях покупатель может отказаться от ввода ПИН-кода, если, например, считает это небезопасным, или просто забыл его. Для этого при запросе ПИН-кода надо просто нажать кнопку отмены ввода на клавиатуре терминала. Обычно она хорошо заметна, так как окрашена в красный цвет. В этом случае терминал должен предложить вам следующий по приоритету после ПИН-кодов метод верификации — то есть, проверку подписи. У кассира на дисплее терминала появится сообщение, что клиент от ввода ПИН-кода отказался.

Не каждый банк позволяет своим клиентам такие вольности. Альфа-Банк сообщил, что «для карт, которые эмитирует Альфа-Банк, такой сценарий не поддерживается, т.к. в случае отказа от ввода ПИН-кода держателем карты, карта запретит проведение такой операции».

Решил написать пост, прочитав этот:

Так как у некоторых пользователей таких карт до сих пор есть вопросы по безопасности и использованию. А так же наивная вера в защиту ПИН-КОДА.

1. Самое главное, что надо понимать — эти карты НЕ ПРЕДНАЗНАЧЕНЫ, что бы хранить на них деньги. Их главная задача — удобство при расчете. Чтобы не таскать с собой наличку, сдача, нет мелочи и прочее. Поэтому эти карты ни кто и не защищал (и не будет защищать) мега-супер-пупер защитой. Это надо понимать.

Поэтому первое правило — не держите на этих картах всю зарплату, сбережения и прочее. Банально? Но как выясняется, многие так делают. А потом, удивляются — ах, куда ушли все деньги.

Вам пришла зарплата на карточку? Сняли всю сумму, оставили только на текущие расходы. Одну тысячу, две, пять — каждому свое. Заканчивается сумма — пополнили. Благо терминалов и банкоматов, которые принимают наличность сейчас очень много.

Но хранить там всю зарплату, ходить с этой картой везде, светить свой пин-код.

Своруют, потеряете, ограбят и прочее — вы рискуете малой суммой. Знаю случаи, когда люди жизнь отдавали за карточку, так как там были все их сбережения. А если там малая сумма — отдали без проблем.

2. Именно поэтому Visa и Mastercard без особых сомнений ввели бесконтактную оплату. Ибо само предназначение этих карт — быстрая оплата услуг, а не защита ваших сбережений! И возмущаться тут бессмысленно — см.пунк 1. Не храните крупные суммы на этих карточках, используйте их только для оплаты услуг. И пополняйте при необходимости.

3. Про якобы защиту пин-кодом. Так как задача этих карточке не защита ваших сбережений, а удобство оплаты, то пин-код предназначен не для защиты ваших денег, а для идентификации доступа к ним! Смекаете разницу?

А теперь самое главное — идентификация вас, как владельца карты, может быть любой. Раньше была при помощи подписи, потом пин-код, сейчас вообще бесконтактная без пин-кода до суммы в 1000р. Но приоритет идентификации задает банк/ПО терминала/сам клиент. В разных банках по разному, но общий порядок у многих банков следующий (я сейчас коротко, кому интересно — гуглите более полную информацию): пин-код оффлайн, пин-код онлайн, подпись.

То есть, если по какой-то причине пин-код не проходит (не ошибка, а именно невозможность введения пин-кода), то система переходит на следующий уровень.

И если пользователь карты забыл пин-код, он может сам отказаться от ввода пин-кода и провести идентификацию при помощи своей подписи.

Как это происходит? Легко.

Приходите вы в магазин со своей (конечно же!) картой. Набрали полную корзину товара, подходите к кассе. Вставляете карточку, система просит ввести пин-код. Но от волнения вы его забыли. Или, вокруг столько сомнительных личностей и камеры сверху, что вы боитесь скомпрометировать свой пин-код. Вы отказываетесь от ввода пин-кода оффлайн (нажимаете cancel на клавиатуре). Система предлагает ввести пин-код онлайн. Вы опять отказываетесь (cancel). Иногда это надо сделать два раза. И после этого ПЛАТЕЖ ПРОХОДИТ и печатается чек, в котором стоит строка «подпись клиента ________». (супер да?). Система перешла к следующему варианту идентификации — подпись клиента.

По правилам, продавец обязан потребовать от вас ввода подписи, сверить с подписью на специальном поле на карточке (у многих она есть?) и только после отдать покупку. 99% продавцов про это не знают.

Смысл понятен? Ваша карта НЕ ЗАЩИЩЕНА ПИН-КОДОМ! Это ТОЛЬКО средство идентификации, от которого можно отказаться! И провести идентификацию путем подписи.

Я сам так пробовал (со своими картами естественно). В 99% случаев это срабатывало без особых проблем. Вставили карту, требует ввести пин-код, три раза cancel, оплата прошла, чек вышел, продавец отдает вам товар, чек и карту. Все!

То есть, любой человек, завладевший вашей карточкой может спокойно ею рассчитаться в магазине без ввода пин-кода (если это не запрещено банком-эмитентом. Я пока знаю только один такой банк, это Альфа-банк. Не сочтите за рекламу, сам не пользовался. Там, по крайне мере раньше, было запрещено проведение платежей путем идентификации по подписи, если клиент отказался от ввода пин-кода).

Итог. Карты Visa и Mastercard не предназначены для хранения ваших сбережений. Это только удобный способ безналичной оплаты товара. Соответственно там нет защиты, а только идентификация. Поэтому не пользуйтесь этими карточками для хранения крупных сумм, держите там суммы, которые вам необходимы для текущих расходов.

Пин-код вовсе не гарантирует защиту ваших денег, он не для этого предназначен, а только для идентификации вас, как владельца карты. И эта идентификация может быть обойдена.

З.Ы. Некоторые упоротые личности могут начать кричать, нафиг я про это написал, дескать раскрыл тайну, что пин-код можно обойти и прочее. Пипл, это не тайна, это стандартные правила для держателей банковский карт. Просто их мало кто читает. А много кто верит в защиту пин-кода, а потом удивляется, как это с его сворованной карточки ушли все деньги. Там же была зашита! Так вот, ни какой защиты там нет. Есть только идентификация, которую можно обойти. И все про это должны знать.