скопировать em marine на телефон

Скопировать em marine на телефон

Транспортные карты Москвы и Области очень удобная утилита для чтения данных с московских проездных, поддерживает все

Мой проездной приложение для пополнения тройки

Метро Москвы ещё одно приложение для пополнения тройки

Mifare- это торговая марка? И что с того? На билеты же срабатывает nfc в телефоне, телефон читает эти метки, значит можно скопировать? Растолкуйте по-подробней.

Добавлено 12.10.2012, 18:27:

Показывает, прекрасно показывает. Более того есть такая прога из маркета «nfc info» или как-то так называется, она всякую техническую информацию показывает.

Не хочу перевирать чужие слова 🙂

И не уверен, не обгоняй.

Не знаю как в Киеве, а у нас, в Новосибирске, на сколько я знаю, на каждой станции есть кэш-сервер для турникетов, котоырй периодически обновляется. Турникеты на станциях «онлайн» только с ним.

Так же есть защита от пополнения карт, так как сервер знает, сколько поездок и когда было приобетено, и если по данным базы поездок было куплено вчера 10, использовано вчера 5 и сегодня осталось еще 60 — карта блокируется, а у тетеньки на КПП срабатывает сигнализация.

Студенты из НГТУ пару лет назад получили доступ к единой транспортной карте и накинули на нее немного денег. На скольок мне известно, воспользоваться они не смогли.

Вопроса в инфраструктуре и скоростях связи нет, так как Новосибирский метрополитен является одним из двух игроков «рынка городской магистральной канализации», именно по метрополитену проложена бОльшая часть магистральных линий связи Новосибирска, один метро-мост через Обь чего стоит, в качестве «кабельканала». Второй игрок — РЖД, но ему «внутригород» мало интересен.

StasMan,

Я не хочу «обмановать» метрополитен, я всего лишь хочу проходить не по билету, по телефону с nfc. То есть у меня есть проездной на год, я бы его «скопировал» в телефон и ходил спокойно)

Добавлено 12.10.2012, 20:07:

Значит скопировать возможно? Теперь вопрос возможно ли загнать все в телефон?

dimitr6106,

А прикладывать к турникету вы что будете? Телефон? Или собираетесь спаят-сваять свой аппарат и прикрепить его к телефону?

Раньше шел разговор, что Момметро можно будет перевести на телефонный рассчет, но тогда нужно повязать номер билета с номером телефона, чтобы снимать деньги через опсоса (немного бумажной волокиты и эта часть дела в шляпе) и телефон должен быть с интегрированным модулем NFC (список таковых: http://www.nfcworld.com/nfc-phones-list/ ).

Как открыть домофон телефоном с NFC: как скопировать ключ

Многих интересует, как открыть домофон телефоном с NFC? Ответ достаточно содержателен, ведь, прежде чем приступать к процедуре, нужно иметь в наличии соответствующую модель мобильного телефона и правильно его настроить.

Что такое технология NFC

Near Field Communication или NFC — это новая технология высокочастотной беспроводной связи, передающей информацию в малом радиусе (не более 10 сантиметров). В ее основе лежит автоматизированная идентификация, то есть способ RFID. За счет него идет запись и считывание данных посредством радиосигналов.

НФС в телефоне можно использовать в качестве:

Передаются данные со скоростью 424 Кбит/с. Соединение происходит за одну десятую секунды. Из-за того, что радиус действия незначительный, безопасность на высочайшем уровне. Перехватить данные посторонними не представляется возможным.

Как проверить есть NFC в телефоне?

Узнать, есть или нет бесконтактная технология в смартфоне, можно несколькими способами, а именно через:

Разберем детальнее каждый способ.

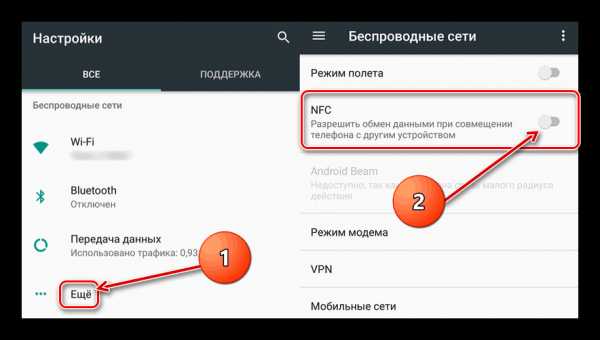

Получение информации в настройках

Чтобы узнать, есть NFC в гаджете, следует найти иконку с шестеренкой. За ней скрываются настройки смартфона. После нажать на «Еще». В перечне просмотреть все доступные функции. Если НФС нет, значит технология не встроена.

Внимание! При наличии чипа, стоит сразу активировать его (поставить рядом галочку или потянуть за рычажок).

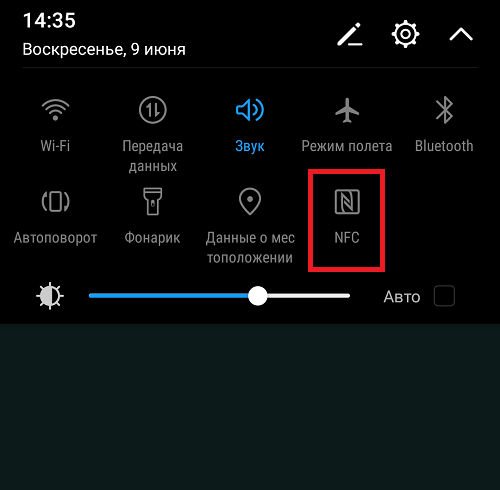

Просмотр в «шторке»

Иначе наз ывается меню «быстрыми настройками ». Нужно разблокировать смартфон и сделать свайп сверху вниз. В открывшейся шторке появится несколько иконок. Обычно NFC имеется среди них.

Имейте в виду! Иногда НФС есть, но не отображается в «шторке». Придется проверить модуль дополнительно при помощи другого способа.

Через приложения

Суть всех программ та же, разница в интерфейсе.

Изучение технических характеристик

Также можно увидеть НФС-антенну, если снять заднюю панель. Под крышкой или аккумулятором будет находиться модуль. В том месте производитель обычно крепит наклейку с надписью NFC. Подобный метод актуален лишь для разборных смартфонов.

Используют ли смартфон с NFC вместо карточки-пропуска или ключа

Достаточно распространенным вариантом в современном мире является использование телефона в виде пропуска или ключа. Но, чтобы это сделать, недостаточно иметь лишь модуль. В устройстве обязательно присутствие чипа Secure Element. Последний может эмулировать пропускные карточки и ключи.

Также важно, чтобы домофон или турникет имел возможность считывания NFC-меток. Устройства обязательно должны поддерживать НФС, иначе использовать смартфон вместо пропуска или домофонного ключа не получится.

Что делать если в смартфоне нет NFC

Если в мобильнике нет НФС, то попроб уйте встроить модуль собственноручно. Поможет :

Названные устройства продаются в салонах связи. К ним прилагается инструкция по подключению и установке.

Внимание! Если открывание дверей смартфоном для вас не принципиально, то приобретите специальный брелок, браслет или кольцо с НФС. Такие аксессуары также способны помочь в осуществлении задуманного.

Является ли вмешательство в работу домофонной системы преступлением и когда?

Открытие дверей без использования ключа будет нарушением, если:

Если же будет открываться собственный домофон и в дальнейшем его функционированию ничто не помешает, можно ничего не бояться.

Открытие домофона без ключа: пошагово

Как открыть домофон с помощью NFC? Изначально нужно настроить смартфон:

После проб уйте использовать телефон с NFC в виде ключа от домофона. Для этого:

Привязать к смартфону можно также пропускные карты. Сделать это несложно через специальные программы и всплывающие подсказки.

Заключение

Сейчас стало возможным использовать мобильные с целью мгновенного открывания дверей и это происходит благодаря встроенной бесконтактной технологии. Ключ от домофона в телефоне с NFC нужно предварительно программировать. Сделать это несложно самостоятельно при помощи специальной программы.

Инструкция по установке карты доступа в смартфон

Всех приветствую, не так давно в конце статьи о том какой смартфон лучше купить добавил видео где показал как с помощью смартфона открываю двери оборудованные системой контроля доступа. В комментариях на YouTube появилось предположение, для того чтобы такое сделать необходимо на смартфон установить специализированную программу.

Расстрою, не использовал ни какой программы, систем не взламывал. Всё, что сделал это установил карту EM Marine, размер с визитную карточку, в смартфон Lenovo P770. Правда для того, чтобы это сделать понадобилось разобрать карту, кое что вырезать, оставить самое необходимое.

Первое, что сделал разобрал карту, вот, что вижу.

Пластмасса служащая для механической защиты осталась справа, левее чип. Обрезал лишнее.

Встроил в телефон. Всё, теперь у меня смартфон который ещё и открывает двери в офис. Причиной побудившей сделать такое с картой это система контроля доступа и программа учета рабочего времени в офисе. Карточку часто забывал, а вот смартфон очень редко. Теперь и карточка и смартфон это одно устройство.

Выглядит открытие дверей личным смартфоном более технологично. Жена была впечатлена, сказала: «Как у вас тут всё круто».

Денис Маркевич – проектирую слаботочные системы более 12 лет. Хобби – блогинг, бег, велосипед. В блоге делюсь опытом, отвечаю на вопросы.

Клонируем бесконтактную карту с помощью мобильного приложения

Всегда было интересно посмотреть, что происходит у банковской карточки под «капотом». Как реализуется протокол общения банковской карточки и POS-терминала, как это работает и насколько это безопасно. Такая возможность предстала передо мной, когда я проходил стажировку в компании Digital Security. В результате при разборе одной известной уязвимости EMV карт в MagStripe-режиме, было решено реализовать мобильное приложение, которые способно общаться с терминалом по бесконтактному интерфейсу, с использованием своих команд и подробным разбором запросов и ответов. А также попробовать реализовать способ клонирования карт MasterCard в режиме MagStripe.

В этой статье я постараюсь описать, что такое EMV-карта, как она работает и как используя Android можно попытаться клонировать вашу MasterCard карту.

«There are some things money can’t buy. For everything else, there’s MasterCard»

Что такое EMV карта?

EMV — это международный стандарт для банковских карт с чипом. В разработке этого стандарта принимали участия Europay + MasterCard + VISA, отсюда и название. Попробуем разобраться, как же все таки карта общается с POS-терминалом по бесконтактному интерфейсу.

Начнем с самых основ.

Бесконтактная EMV карта на физическом уровне работает почти так же, как и RFID метка. Если базисно то, чип попадает в электромагнитное поле, а в замкнутом проводящем контуре (в нашем случае это будет антенна, расположенная по периметру), помещенном в переменное магнитное поле, образуется переменный электрический ток. Этот ток заряжает специальный конденсатор, подключенный параллельно к резонансному контуру карты. Энергия, запасенная в конденсаторе, используется для выполнения микросхемой карты различных операций. Когда ридер изменяет электромагнитное поле, изменения сразу будут заметны на чипе. Используя модуляцию сигнала, мы можем передавать информацию в бинарном виде. Если на карте подключить нагрузочное сопротивление и или изменить емкость конденсатора, то можно изменить силу тока в контуре карты, что приведет к изменению создаваемого им электромагнитного поля в области контура ридера, таким образом карточка передает данные. Ридеру останется детектировать эти изменения. Подобное физическое взаимодействие регламентируется стандартом ISO/IEC 14443 “Identification Cards — Contactless integrated circuit(s) cards — Proximity cards”.

Сам чип карты представляет собой смарт карту, на которой работает JavaCard, отдельная версия Java для платформ с малыми вычислительными ресурсами и поддержкой криптографических алгоритмов. На JavaCard загружаются апплеты, которые, и являются приложениями. Также существует GlobalPlatform это некий стандарт для JavaCard, который предоставляет возможность безопасного управления данными на карте и позволяет загружать, изменять и удалять приложения на карте. В этой статье механизмы безопасности самой смарт карты мы рассматривать не будем. Достаточно знать, что защищенные данные, например приватный ключ и секретный мастер ключ карты лежат в защищенном месте и вытащить их стандартными средствами невозможно.

Также еще напомню немного терминологии, для тех, кто не знаком.

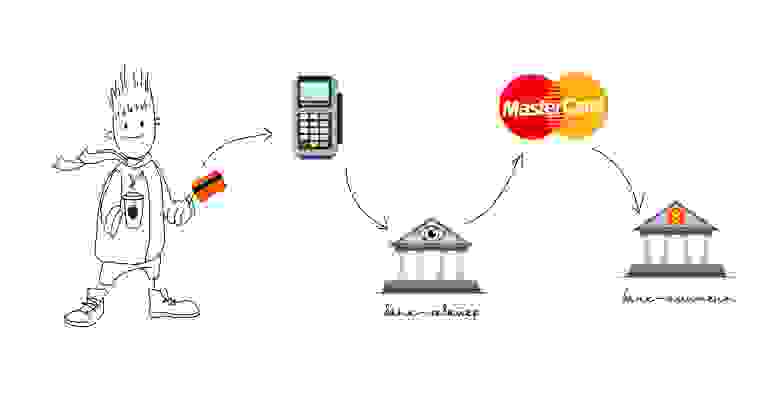

POS-терминал (Point of Sale) — устройство продавца, которое считывает карту и инициирует платеж. Далее будем называть это устройство просто терминалом.

Банк эмитент — это банк, который выпустил вашу карту.

Банк эквайер — банк, который выдает продавцам POS-терминалы и обрабатывает платежи с них.

Платежная система — центральное звено между банком эквайером и банком эмитентом, через нее проходят абсолютно все платежи, и она знает какой банк какому сколько должен перевести денег. Платежных систем в мире не мало, кроме всем известных Visa и MasterCard есть ещё и American Express, China UnionPay и российская платежная система МИР.

Хорошо, карта и ридер могут общаться. Они посылают друг другу APDU-команды в виде Tag-Length-Value т.е. передается название тэга в шестнадцатеричном виде, его длина и само значение. Все команды описаны конечно же в документации и выглядят примерно так:

Стандартная EMV транзакция проходит в несколько этапов, я опишу полный алгоритм взаимодействия в случае контактного интерфейса, для бесконтактного интерфейса алгоритм несколько укорочен:

Коротко рассмотрим каждую операцию.

Выбор приложения. Часто бывает, что на одной карте может быть несколько приложений. Например, банковская карта и проездной билет. И терминалу как-то необходимо разобраться, где и какой алгоритм ему использовать. Для выбора приложения используются так называемые Идентификационные Коды приложения (Application Identifier – AID). Что бы в этом разобраться терминал посылает команду SELECT. Например, AID карты Visa Classic будет выглядеть следующим образом: A0000000031010. Если в ответ придет несколько таких кодов и терминал умеет работать с несколькими приложениями, то терминал выведет на экран список и предложит выбрать нужное нам приложение. Если терминал не поддерживает ни один из кодов приложений, то операция будет отклонена терминалом.

Инициализация обработки приложения. Здесь сначала проверяется географическое место пребывания. Например, карты Maestro Momentum могут работать для оплаты только в России. Этот этап сделан для того, чтобы предоставить эмитентам возможность применять существующие онлайн методы риск-менеджмента при проведении офлайн операций. На этом этапе EMV-транзакция может быть отменена по инициативе самой карты, если данный тип операции запрещен в данной стране мира эмитентом. Далее карта передает терминалу набор специально структурированной информации, содержащей описание функциональности карты и приложения.

Считывание данных приложения. Терминалу передаются различные данные карты необходимые для транзакции, например номер карты, expiration date, счетчик транзакций и много других данных. О некоторых из них будет сказано далее.

Офлайн аутентификация. Терминал определяет тип поддерживаемого метода оффлайн аутентификации. Существует статичная (Static Data Authentication – SDA), динамическая (Dynamic Data Authentication – DDA) и комбинированная (Combined Data Authentication – CDA). Эти методы также построены на основе PKI. SDA это просто подписанные данные на приватном ключе банка эмитента, DDA — терминал посылает какое-то случайное число и карточка должна подписать его, используя свой приватный ключ, а терминал проверит эту подпись используя полученный ранее сертификат карты, таким образом терминал удостовериться в том, что карточка и правда обладает приватным ключом — следовательно является подлинной. CDA это просто комбинация обоих способов.

Обработка ограничений. Здесь терминал проверяет полученные ранее данные с карты на условие пригодности для данной операции. Например, проверяет срок начала/окончания действия приложения Application Expiration Date (Tag ‘5F24’) и Application Effective Date (Tag ‘5F25’). Также производится проверка версии приложения. Результаты операций, проводимых на данном этапе, также записываются в отчет TVR (Terminal verification results). По результатам этого этапа транзакция не может быть отменена, даже в случае, если, например, срок действия приложения истек.

Проверка держателя карты. Верификация держателя карты производится для того, чтобы аутентифицировать человека, предоставившего карту и проверить, является ли он подлинным владельцем карты. Стандарт EMV предоставляет различные методы верификации держателя карты (Cardholder Verification Method). Методы верификации определены как на терминале, так и на карте. Они содержатся в так называемых CVM-листах. В процессе выполнения, терминал и карточка сравнивают полученные CVM-листы и выбирают общий метод верификации.

Список поддерживаемых методов верификации:

Риск-менеджмент на стороне терминала. На этом этапе терминал проводит внутреннюю проверку параметров транзакции, исходя из установок риск-менеджмента банка-эквайера. Процедуры риск-менеджмента могут быть выполнены терминалом в любое время между моментами завершения процесса чтения данных карты и формирования терминалом первой команды GENERATE AC. Риск-менеджмент на стороне терминала включает в себя три механизма:

Риск-менеджмент на стороне карты. Карта, получив из команды GENERATE AC данные, касающиеся транзакции, терминала и результатов проверок терминала, в свою очередь выполняет собственные процедуры управления рисками и выносит собственное решение о способе завершения операции.

Анализ действий карты. На этом этапе карта завершает проведение процедур риск-менеджмента и формирует ответную криптограмму терминалу. Если карта решает одобрить транзакцию, то формируется Transaction Certificate. Если карта принимает решение о выполнение операции в режиме реального времени, то она формирует ARQC (Authorization Request Cryptogram). Если карта использует альтернативные методы авторизации, тогда используется Application Authorization Referral. В случае, если карта отклоняет транзакцию, то Application Authentication Cryptogram.

Еще одна криптограмма ARPC (Authorization Response Cryptogram) нужна для аутентификации эмитента. Эмитент формирует криптограмму ARPC и отсылает криптограмму карте, если карта подтвердит пришедшую криптограмму, то следовательно, эмитент аутентифицирован картой.

Немного о безопасности ключей и взаимной аутентификации карты и эмитента из книги И. М. Голдовского:

Смысл взаимной аутентификации заключается в том, что карта и терминал аутентифицируют друг друга с помощью проверки подлинности криптограмм ARQC и ARPC. Криптограммы представляют собой данные, формируемые с использованием секретного ключа (который известен карте и банку эмитенту), номера транзакции, случайного числа, сгенерированного терминалом, а также некоторых реквизитов транзакции, терминала и карты. В случае ARPC к перечисленным данным еще добавляется авторизационный код ответа эмитента. Без знания секретного ключа карты для генерации криптограммы вычислить значения ARQC/ARPC невозможно за обозримое время с текущим уровнем технологий, и потому факт их успешной верификации указывает на подлинность карты и эмитента. Онлайн аутентификация является наиболее надежным способом аутентификации карты. Это связано с тем, что она выполняется непосредственно эмитентом, без посредника в виде терминала. Кроме того, для онлайновой аутентификации используется алгоритм 3DES с временным ключом размером 112 битов, криптостойкость которого соответствует криптостойкости алгоритма RSA с длиной модуля асимметричного ключа, используемого для офлайн аутентификации приложения карты, более 1700 бит. Использование на карте асимметричных ключей такой длины все еще достаточная редкость. Обычно используются ключи с модулем длиной 1024, 1152 или 1408 бит.

В конечном итоге онлайн транзакция проходит по цепочке:

Карта POS-Терминал Банк Эквайер Платежная Система Банк Эмитент.

Клонируем карту MasterCard в режиме MagStripe

Перейдем непосредственно к принципу клонирования. Данный метод атаки на бесконтактные карты был опубликован двумя исследователями Michael Roland, Josef Langer из Австрийского университета. В его основе лежит общий принцип, который называется Skimming. Это такой сценарий, при котором злоумышленник крадет деньги с банковской карточки путем считывания (копирования) информации с этой карты. В общем случае здесь важно сохранять PIN-код в тайне и не допускать его утечки. Но в методе австрийских ребят это нам знать не нужно. Клонирование платежной карты выполняется успешно для версии ядра приложения EMV Contactless Kernel 2. Версия этого протокола поддерживает два режима работы для бесконтактных карт: EMV протокол (MasterCard PayPass M/Chip) и MagStripe (MasterCard PayPass MagStripe) режим.

MagStripe — это режим поддержки карт с магнитной полосой. Этот режим реализуется на картах MasterCard с бесконтактным интерфейсом. Режим MagStripe скорее нужен для банков которым сложно переводить всю инфраструктуру для поддержки чиповых бесконтактных EMV транзакций. Кстати, у карт Visa также есть аналогичный режим работы — PayWave MSD (Magnetic Stripe Data).

Процесс обработки транзакции для бесконтактных карт урезан в сравнении с чиповыми и обычно работает в следующем режиме:

Это выглядит как APDU команды. Список всех тэгов.

APDU — Application Protocol Data Unit — это условное обозначение кадра с командой карте или ответом карты.

На хабре есть пара статей на эту тему тут и тут.

Карта поддерживает специальную команду COMPUTE CRYPTOGRAPHIC CHECKSUM, аргументом которой являются данные, определенные в объекте Unpredictable Number Data Object (UDOL). В результате карта с помощью алгоритма 3DES и секретного ключа вычисляет динамическую величину CVC3 (Card Verification Code). В качестве аргумента функции 3DES используется конкатенация данных UDOL и счетчика транзакции (Application Transaction Counter,ATC). Таким образом, значение величины CVC3 всегда зависит от объектов UN и ATC.

Другими словами, эта команда нужна, чтобы карта сгенерировала некую “подпись” для того, чтобы эмитент мог верифицировать карту. Однако, в этой подписи отсутствует подпись самой транзакции. В подписи содержатся значения ATC — 2 байта, CVC3 (Track1) — 2 байта, CVC3 (Track2) — 2 байта, которые генерируются картой на основе секретного ключа, который также знает банк-эмитент и счетчика транзакций (ATC). При этом также для генерации подписи POS-терминал сообщает карте UN (Unpredictable Number) — 4 байта, который также используется в генерации подписи. Unpredictable Number препятствует формированию кодов аутентификации на реальной карте для последующего использования в мошеннических транзакциях. Для атаки нам сильно мешает UN, поскольку 4 байта не представляется возможным перебрать, не выйдя за пределы счетчика транзакций. Однако, в спецификации этого есть некоторые слабости.

Во-первых, спецификация ограничивает UN кодировкой чисел, а именно Двоично-Десятичным Кодом (BCD), что по сути означает что, если мы посмотрим на такое закодированное число в HEX, то мы увидим только цифры от 0 до 9, все остальные значения считаются как бы запрещенными. Таким образом, количество UN уменьшается с 4,294,967,295 до 99,999,999.

Во-вторых, количество значащих цифр UN определяется картой. Таким образом в зависимости от специальных параметров в треках количество цифр в UN может быть от 10 до 10000 в зависимости от типа карты, на практике чаще всего встречается 1000 значений.

Таким образом план атаки выглядит следующий:

Стоит отметить также, что счетчик транзакций (ATC) препятствует повторному использованию ранее использованных кодов аутентификации, а значит что если мы использовали такую атаку, то необходимо копировать карту заново, поскольку счетчик транзакции уже использовался для получения информации и был использован в подписи, что значит, что если мы имели счетчик транзакций 1000, а после отправили транзакцию в банк, то банк уже не примет транзакции со счетчиком ниже

Мобильный доступ — использование смартфона в системах контроля доступа

Более 20 лет в системах контроля доступа превалирующим типом идентификатора была бесконтактная RFID-карта. Современное вытеснение смартфонами всего и вся, похоже добралось до крайне консервативной отрасли СКУД.

Тем более, что преимущества смартфона в СКУД, по сравнению с пластиковыми картами, абсолютно уничтожительные. Под катом уничтожим карточные СКУД и еще кого нибудь.

Оглавление

Казнь карточных СКУД

В академических работах такой раздел обычно называют обоснованием актуальности, но, так как Хабр это курилка, как я недавно прочитал, решил добавить немного красок в эту достаточно отраслевую историю. Тем более, раз уж преимущества смартфона уничтожительные, то буду уничтожать.

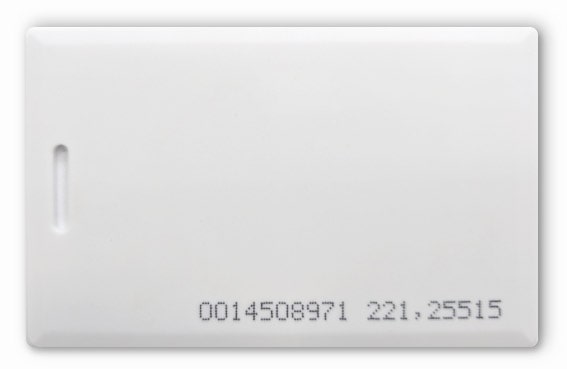

Для меня все началось в 2007 году, когда я впервые приехал в Китай. Мы с товарищем, почти как Баширов и Петров, решили мотануться на пару дней в Китай и оторваться там по полной, ну и заодно найти поставщика самых популярных в России в 2007 году, так называемых, толстых карт формата EM-marine (125 Кгц).

Проклятье российского рынка СКУД — толстая карта формата EM-marine.

Это была моя первая поездка, и кроме того, что не ту страну я считал страной третьего мира, что выяснилось в ту же минуту, как я сошел с трапа в аэропорту Гонконга, а на тот момент, это лучший аэропорт мира, также выяснилось, что в самом Китае, даже в то время, карты EM-marine практически не использовали, и уже тогда там преобладали карты стандарта Mifare и считыватели отпечатка пальцев (оценка лично моя, сугубо на глазок).

А теперь, первый главный вопрос: Как вы думаете, какие карты преобладают в России в 2018 году? Правильно, карты EM-marine.

Единственное, что хоть немного успокаивает то, что у «них» ситуация немногим лучше. Компания HID Global — один из крупнейших мировых производителей СКУД, примерно оценивает, что на данный момент 40% процентов глобального рынка СКУД — это карты HID Proximity (125 Кгц), которые в плане безопасности такая же шляпа, как EM-marine. На официальном сайте HID эти карты полноценно присутствуют, и в описании нет ни словечка о том, что эти карты могут быть скопированы.

Забавный в ковычках момент заключается в том, что карта Em-Marine, StandProx стоит 12 рублей, а самая простая карта формата HID Proximity, HID ProxCard II® — 200 рублей.

Сразу напрашивается второй главный вопрос: Обречен ли российский рынок на вечное использование бесконтактных карт? И если нет, то какие технологии идут им на смену?

И здесь я позволю себе высказать свое собственное мнение — в ближайшие несколько лет ландшафт рынка серьезно изменится, и ничто, и никто этого уже не изменит.

На смену карточным СКУД придут:

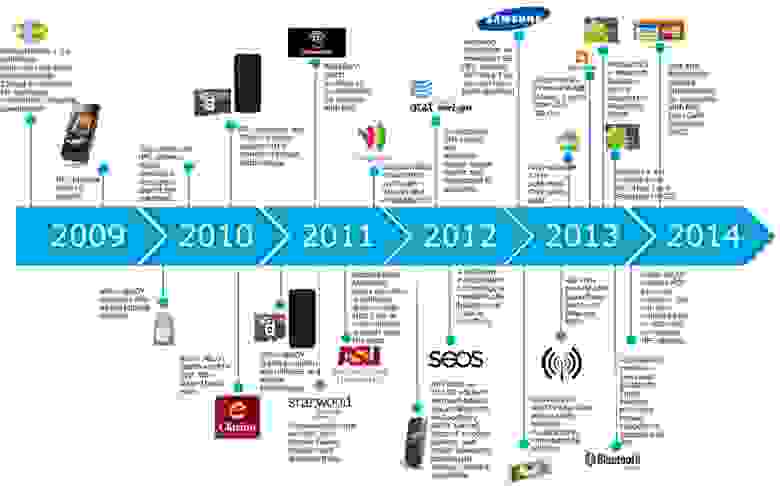

Скан из «white paper» HID Global

Давайте 2014 год возьмем за точку отсчета момента появления технологии на рынках.

Сейчас 2018, и на рынке России вы можете найти 10 производителей, предлагающих решения для мобильного доступа.

И вот первая деталь — российские компании представили свои продукты лишь в 2018 году, анонсировали в 2017 на выставке технических средств безопасности Securika. Но реально в продажу рабочие устройства поступили все-таки в 2018.

Вторая деталь — по количеству предложения российские производители, как всегда выигрывают, но что там с качеством. Инсайд — все плохо, но надежда есть.

Чего ждали российские производители СКУД 4 года, особенно при понимании всей катастрофичности преимуществ мобильного доступа.

Преимущества мобильного доступа

Это дешевле, даже если виртуальные идентификаторы стоят денег, их нельзя потерять, сломать, их легче администрировать. А если виртуальные идентификаторы бесплатны — это катастрофически дешевле.

Это безопасней, создание дублей карт 125 Кгц, как HID Proximity, так EM-marine, процесс, который не составит труда даже для моей бабушки, моей бабушке, конечно, нет никакого интереса использовать «дыры» в вашей системе контроля доступа, но раз вы систему устанавливаете, то уже знаете, что интересующиеся есть.

К тому же, в отличие от бесконтактных карт, сами смартфоны поддерживают многофакторную аутентификацию, биометрическую идентификацию и прочие функции безопасности, которые и не снились бесконтактным картам.

Это проще администрировать. Когда идентификатор теряют, ломают, забывают дома, кто-то должен этот вопрос решить, и этот кто-то в зависимости от размеров предприятия может тратить на это достаточно значительное количество оплачиваемого времени.

Преимущество мобильного доступа в том, что смартфоны реже теряют, ломают и забывают дома.

Это эффективней, значительное снижение практики, когда сотрудники отмечают приход / уход друг за друга. В штатах, компании на этом теряют 373 миллиона долларов, по данным за 2017 год. Сколько у нас, никто не считает, возможно, широта русской души не позволяет, но судя по любви к мемам типа «эту страну не победить», думаю не меньше, чем в США.

Это экологичней, бесконтактные карты выполнены из пластика, который будет разлагаться сотни лет, а еще нужно учесть, что и производство пластика не самая экологически чистая технология. На взгляд ООН, одной этой причины достаточно, чтобы отказаться от использования пластиковых карт.

Это удобней. Доступ с помощью мобильного устройства может быть более быстрой и удобной процедурой. Например, при проезде на автотранспорте технология Bluetooth Smart с увеличенной дальностью действия позволяет открывать ворота или шлагбаумы при приближении автомобиля, при этом водителю не придется опускать стекло автомобиля и дотягиваться картой до считывателя.

Что такое мобильный доступ?

Доступ по смартфону подразумевает использование смартфона в качестве идентификатора.

Для этого нужен смартфон на базе iOS или Android с поддержкой NFC или BLE. Также, почти во всех случаях потребуется установить мобильное приложение, скачивается бесплатно в Apple Store или Google Play вне зависимости от вендора.

Доступ по смартфону может рассматриваться как полная замена бесконтактным RFID идентификаторам или параллельное использование с ними. Так как все считыватели кроме того, что могут считывать идентификатор со смартфона, могут считывать и обычные RFID идентификаторы.

Это может быть удобно в некоторых случаях, например: все постоянные сотрудники ходят по смартфону, а для оформления гостевых пропусков используются пластиковые карты. Ну и никто не запрещает привязать к одному человеку и смартфон, и карту, все-таки не будем забывать, что смартфон может иногда разряжаться.

Доступ по смартфону подразумевает две технологии, хотя бы одной из которых должны соответствовать считыватели, поддерживающие мобильный доступ — NFC и BLE.

Производители считывателей Nedap, HID Global, Suprema, ESMART, Salto, Sigur и ProxWay имеют полный перечень модулей в своих считывателях.

Кроме этого производители понимают что технологии мобильного доступа приходят не на пустой рынок, а на рынок уже заполненный текущими карточными СКУД. Поэтому все со всеми считывателями представленными ниже, можно использовать и классические бесконтактные смарт карты. Во-первых так будет проще организовать «переходный» период т.е. можно не менять все считыватели на мобильные разом, что может влететь в копейку, а делать это постепенно, оставив например большую часть исключительно на картах.

А во-вторых, всегда ведь найдется уникальный человек с Nokia 3310, ну или может кто то просто желает использовать карты, почему нет — мир разнообразен.

Итак, что еще можно использовать кроме смартфона:

Вендоры предлагающие решения для мобильного доступа на рынке России

1. Nedap

У Nedap очень удобно организована работа с гостевыми пропусками, для доступа гостя ему на E-mail отправляется одноразовый штрих или QR-код, который считан с экрана смартфона.

2. Suprema

Считыватели Suprema выделяются уникальным сочетанием методов идентификации, сочетая в одном устройстве возможностей идентификации по смартфону, биометрической идентификации и идентификации по бесконтактным картам. Из биометрии Suprema поддерживает технологии отпечатков пальцев, и распознавания лиц.

5. HID

Решение от компании HID Global позволяет смартфону взаимодействовать со считывателями iCLASS SE и multiCLASS SE в ближнем режиме «Tap» (прикосновение) или на расстоянии в режиме «Twist and Go» (поворот смартфона). Технология «Twist and Go» позволяет разблокировать преграждающие устройства только после поворота смартфона пользователем на 90 градусов, что позволяет исключить случайное открытие при использовании Bluetooth.

Активная обратная связь в виде вибрации и звуковых сигналов при открывании дверей повышает удобство для пользователя.

Мобильные приложения HID Mobile Access для Android и HID Mobile Access для iOS

Приложение позволяет получить на смартфон карту доступа через портал администратора. После чего пользователь может использовать телефон в качестве идентификатора доступа. Приложение BLE Config App позволяет с помощью телефона изменять конфигурацию считывателей, обновлять прошивки, получать и устанавливать конфигурацию, управлять шаблонами.

ESMART выделяется богатыми возможности для конфигурирования:

Типы считываемых идентификаторов:

ESMART® Доступ — это технология защищенного хранения и передачи физических и виртуальных идентификаторов, с безопасностью банковского уровня.

Физические карты построены на чипе JCOP (Java) и используют апплет ESMART-Доступ.

Апплет — это небольшое приложение, которое позволяет расширить функционал обычного идентификатора, подверженного копированию, до защищенного от копирования идентификатора.

В технологии ESMART® Доступ используются следующие степени защиты:

JustIN Mobile использует технологию Bluetooth Low Energy (BLE) для безопасной передачи данных между смартфоном и конечными устройствами. Зашифрованный ключ, созданный в программном обеспечении управления системой доступа SALTO — ProAccess SPACE, отправляется на смартфон пользователя «По воздуху» — Over the Air — OTA.

Смартфон с приложением JustIN Mobile и прошедший процедуру регистрации и верификации пользователя, получает и расшифровывает мобильный ключ, и после этого пользователю достаточно просто коснуться иконки на экране приложения в смартфоне, чтобы открыть дверь.

9. PERCo

Оборудование PERCo, поддерживающее работу со смартфонами:

На смартфон с ОС Android должно быть установлено бесплатное приложение PERCo.Доступ. В качестве идентификатора для смартфонов с ОС Android используют уникальный идентификатор IMSI – индивидуальный номер абонента, ассоциированный с SIM-картой смартфона.

В смартфонах Apple (ОС iOS) в качестве идентификатора используется уникальный Token, привязанный к одной из банковских карт, эмулированных на смартфоне. Перед использованием в СКУД на смартфоне необходимо активировать именно эту банковскую карту. Уникальный Token не является номером банковской карты. Для смартфонов Apple установка приложения PERCo.Доступ не требуется.

Кроме смартфонов, считыватель работает с бесконтактными картами Mifare, серий — Classic, DESFire, Plus — в том числе в режиме SL3.

Также как идентификаторы можно использовать обычные банковские карты (Mastercard, Visa, МИР) с поддержкой бесконтактных платежей.

Sigur выделяется бесплатными мобильными идентификаторами, и тем что сами идентификаторы автоматически при выдаче сразу заносятся в базу данных СКУД и оттуда попадают в контроллеры. Мобильные приложения Sigur Доступ для Android Sigur Доступ для iOS.

Приложение для конфигурирования считывателей Sigur Настройки только для Android.

Выдача идентификатора на смартфон

Для того, чтобы у вас появилась возможность использовать смартфон в качестве пропуска, на смартфоне должен быть сгенерирован или выдан уникальный идентификатор, именно он будет передаваться со смартфона на считыватель, а со считывателя в контроллер, и контроллер уже в зависимости он настроек доступа будет либо предоставлять доступ, либо отказывать в нем.

Выдача виртуального идентификатора

В данном случае генерация виртуального идентификатора происходит в базе данных производителя. Далее, уже сгенерированный идентификатор выдается пользователю. Смысл его использования в том, что все идентификаторы хранятся в базе данных производителя и не могут быть выданы дважды. Т.е виртуальный идентификатор нельзя передать, он может быть активирован лишь единожды, на одном конкретном смартфоне, в одном конкретном мобильном приложении. Кроме этого, производитель контролирует уникальность выдаваемых идентификаторов, для того, чтобы избежать выдачи одного и того же идентификатора разным пользователям.

Одним из преимуществ использования виртуальных идентификаторов является то, что идентификатор (числовой код идентификатора) пользователь в приложении посмотреть не может, а значит, идентификатор нельзя скопировать или передать.

Перехватить идентификатор при передаче от смартфона к считывателю тоже не получится, т.к. он передается в зашифрованном виде.

В зависимости от вендора, выдача производится немного различными способами:

Стоимость виртуальных идентификаторов

База данных виртуальных идентификаторов ведется на серверах производителя — это, видимо, одна из причин, по которым производителями берется плата за выдачу идентификатора.

Suprema находится этапе становления своих мобильных решений, поэтому периодически происходит изменения прайса.

Salto

Плата берется за обслуживание облака по 2.1 Евро в год на одного пользователя.

Sigur

Предлагает бесплатные бессрочные мобильные идентификаторы, генерируемые на основе данных смартфона и программного обеспечения Sigur.

Генерация идентификатора на основе данных смартфона

У компании Parsec и RusGuard используется метод генерации виртуального идентификатора на основании уникального IMEI смартфона. Происходит это автоматически при установке соответствующего мобильного приложения. PERCo для этих целей использует IMSI, соответственно без сим-карты или с неработающей пройти идентификацию не получится.

Далее, идентификатор должен быть вручную или с помощью считывателя занесен в базу данных программного обеспечения СКУД. Далее, он попадает в контроллер.

К недостаткам генерации идентификатора на основе данных телефона можно отнести легкость подделки идентификатора. IMEI подделать достаточно просто даже для неопытного юзера.

IMSI подделать немного сложнее, потребуется так называемая мультисим-карта. Также в данном случае сим-карту можно просто передать, вставить в другой телефон и пройти идентификацию.

И конечно, не стоит забывать про разные технические приспособления, благодаря которым можно узнать IMSI скрытно от пользователя.

Ну, и самый печальный факт, ваши IMSI и IMEI, естественно, известны мобильным операторам, а значит и всем правоохранительным органам всея Руси. Примеров искренней любви между российскими компаниями и правоохранительными органами немало.

Хотите ли вы выдать ключ от всех дверей в вашей компании нашим правоохранителям? Вопрос, над которым как минимум, стоит поразмыслить, прежде чем делать выбор.

Стоимость идентификатора, генерируемого на основе данных телефона

Так в данном случае производитель не несет никаких затрат на поддержание базы данных идентификаторов, поэтому получение идентификаторов бесплатно.

Но нужно осознавать, что система контроля доступа, с идентификаторами, генерируемыми на основе данных телефона — это дыра в безопасности размером с амбарные ворота. Вопрос о корректности производства продуктов с такими дырами, наверное, тема для отдельной статьи, ведь мы все-таки системами безопасности занимаемся.

Отзыв идентификатора

Отозвать идентификатор со смартфона можно двумя способами:

Отзыв идентификатора со смартфона

Если идентификаторы хранятся в облачном СКУД-интерфейсе, и у администратора есть соответствующее ПО, то возможен отзыв идентификатора удаленно. Данная технология реализована на базе приложения HID Mobile Access.

Подобную технологию также используют бренды HID, Nedap и Suprema.

В иных случаях удаление идентификатора со смартфона производится посредством удаления идентификатора в приложении или удаления самого приложения со смартфона.

Отзыв идентификаторов из контроллера СКУД

Отзыв идентификатора из контроллера СКУД производится вручную с помощью функции “Уволить сотрудника” в программном обеспечении СКУД контроллера. Действует на всех контроллерах.

Rusguard имеет в своем арсенале модуль «Администратор» в мобильном приложении, что позволяет ему среди прочего блокировать и удалять сотрудников из системы удаленно

Выдача гостевых идентификаторов

Преимущества мобильного доступа для выдачи гостевых пропусков заключаются в том, что для гостей или сотрудников работающих удалённо, нет необходимости в обязательном посещении «бюро пропусков» для оформления гостевого пропуска. Можно его выслать заранее, например, на E-mail.

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

Передача идентификатора в контроллер СКУД

Администратор СКУД может получить коды активации от производителя разными путями:

Что будет при смене смартфона?

У любого вендора, при смене или утере смартфона, идентификатор теряется сродни утере или замене физической карты, следовательно потребуется новый виртуальный идентификатор для нового смартфона, а в случае генерации на основе данных смартфона, соответственно, будет сгенерирован новый идентификатор.

За счёт того, что приложение в режиме online проверяет все выданные ранее идентификаторы, выдача одного и того же идентификатора повторно не представляется возможной — приложение выдаст ошибку аутентификации.

На приложение любого производителя считывателей действует правило уникальности идентификаторов, вследствие чего повторение идентификатора, не должно быть, возможно, с точки зрения безопасности системы.

Хранение данных

Вопрос с персональными данными — тема горячая, поэтому отдельно остановимся на том, что и где хранится.

Только идентификатор: Хранится в двух местах (в данном случае идентификатор — это всего лишь уникальное длинное число):

NFC или Bluetooth

Для передачи идентификатора от смартфона к считывателю, используются интерфейсы связи NFC или Bluetooth. Разберем поподробней в чем разница, и какие могут быть плюсы и минусы в контексте целей СКУД.

NFC — технология ближней идентификации. Преимуществом является меньшее потребление энергии в сравнении с Bluetooth, но при этом NFC проигрывает технологии Bluetooth в дальности, NFC — дальность до 7 см, Bluetooth — дальность до 20 метров, неприхотливости к погодным условиям и скорости передачи данных.

Но большая дальность действия не всегда достоинство. NFC ввиду своей малой дальности считывания исключает возникновение проблем при передаче идентификатора, в то время как передачи по Bluetooth можно столкнуться с помехами и сигналами сторонних устройств, использующих эту радиочастоту.

Важная особенность использования технологии NFC состоит и в том, что модуль NFС недоступен на устройствах iOS, в отличии от Bluetooth которая доступна практически для всех мобильных устройств и является более универсальной.

Не нужно забывать что, специфика использования Bluetooth еще и в том, что он должен быть постоянно включен на смартфоне. Часто возникает опасение, что это будет быстро разряжать телефон. Использование технологии Bluetooth четвертого поколения, или BLE (Bluetooth Low Energy), позволяет не жертвовать зарядом телефона для использования систем мобильного доступа, поскольку передатчик включается лишь для отправки данных.

Кроме того, спецификой использования Bluetooth будет то, что если в зоне идентификации будет несколько считывателей то все они считают идентификатор и разблокируют преграждающие устройства, если иного не будет запрограммировано в контроллере СКУД, а всего скорее не будет, т.к. сложные сценарии работы поддерживают далеко не все СКУД.

Ну представьте себе ситуацию: идете вы по коридору а все двери на вашем пути отрываются, кроме того, что это смахивает на хорор, это, конечно, полностью противоречит целям СКУД. Большинство производителей позволяют регулировать дальность срабатывания для каждого конкретного считывателя, что будет хорошим решением, т.к. для двери это может быть одно, небольшое расстояние, а для шлагбаума наоборот и максимальные 20 метров — вполне рабочая конфигурация.

Выводы

Системы контроля доступа, которые мы знаем, уже мертвы. Но индустрия, похоже, еще этого не осознала. Мобильные идентификаторы станут одним из ключевых драйверов сдвига парадигмы для контроля доступа в мире, да что там в мире, в России.

Мобильные устройства уже заменили множество повседневных предметов в нашей жизни. Причем замена происходит с ошеломляющей скоростью. Еще полгода назад я не использовал телефон для покупок, а сегодня я стараюсь избегать мест, где невозможно оплатить покупку с помощью смартфона, и у меня получается. Сегодня примерно 99,9% личных покупок я оплачиваю со смартфона. Прогресс с 0 до 99,9% за полгода впечатлил даже меня, когда я это осознал.

Приход мобильных технологий в отрасль системы безопасности произведет эффект разорвавшейся бомбы. И похоже, многих выкинет с рынка этой взрывной волной.

HID, Suprema, и Nedap — традиционно представили отличные, и не имеющие аналогов решения, традиционно за много денег.

Стратегия, которую выбирают российские производители СКУД, просматривается уже сейчас. Из российских брендов только ESMART и ProxWay представили решения сравнимые по технической реализации с иностранными вендорами. И есть производители СКУД, в том числе занимающие приличную долю на рынке, которые не представили вообще никаких решений для мобильного доступа, и соответственно, не упомянутых в данной статье.

И что самое интересное, ни ESMART, ни ProxWay не являются лидерами рынка СКУД. Я бы даже сказал это новички.

И мобильные идентификаторы и биометрия — это всего лишь начало. Еще одна тенденция, которая может оказать заметное влияние на Российский рынок — это выход на рынок СКУД производителей видеонаблюдения. HikVision представил широченную и достаточно качественную линейку СКУД.

А если вспомнить, а я об этом вспоминаю каждый раз, когда кто-то произносит словосочетание «загадочная русская душа», что один из самых отвратительных контроллеров для СКУД — Болид С-2000-2, является также и самым популярным контроллером просто за счет популярности болидовских пожарно-охранных систем. То получается, что видеонаблюдение может стать таким же паровозом для СКУД от производителей видеонаблюдения.

Еще одна значимая особенность бесконтактных карт состоит в том, что за свою более чем 30 летнюю историю они так и не вышли за рамки локального решения для контроля доступа, используемого, в-основном, в компаниях. Физические лица со времен древнего Рима и по настоящее время используют металлические ключи.

Использование смартфона вполне может быть решением и для розничного рынка. Банально, но я как фанат Airbnb просто задолбался согласовывать время, когда мне могут передать ключи от снятой мною квартиры. Насколько было бы проще, если бы я мог поставить приложение на смартфон и спокойно открывать дверь в течение всего срока аренды. В гостиницах аналогичные решения могут быть удобней существующих карточных.

Это, так или иначе, другие продукты, но технологии те же и, как на рынке видеонаблюдения, есть компании, которые предлагают решения для разных рынков под разными брендами. Так это может случиться и в СКУД.

Похоже, что многие лидеры российского рынка СКУД инстинктивно ищут спасения от будущего в прошлом. Цепляются за старый опыт, пытаясь извлечь из него то, чего в нем никогда не было и не могло быть, так как российский рынок СКУД никогда еще не стоял перед лицом таких изменений. Наверное, какое-то время такая стратегия будет работать.

Но многие — это не значит все, пара российских компаний ESMART и ProxWay представили качественные продукты на одном уровне с иностранными аналогами. Интересным подходом и бесшовной интеграцией со своей СКУД выделяется Sigur.

Все это дает нам неплохую надежду что скоро о картах EM-marine смогут вспомнить лишь старожилы, наряду с перфорированными картами, картами со штрих кодом и картами с магнитной полосой.

Еще один момент, о котором стоит упомянуть: устройства идентификации, которые мы подробно рассмотрели этой статье, лишь один из компонентов системы контроля и управления доступом, и чтобы ваша система идеально работала (а на меньшее мы несогласны) не меньше внимания стоит уделить выбору исполнительных устройств, контроллеров и программного обеспечения. И конечно, стоит обратить внимание, что интеграционные возможности у современных СКУД огромны — с охранно-пожарными системами, с системами видеонаблюдения, с доступом к компьютеру, с лифтовыми системами и много еще с чем. Так что, не забудьте прежде чем делать выбор почитать наш очередной лонгрид по выбору СКУД.