госсопка что это такое

Подключение к ГосСОПКА

Что такое ГосСОПКА

ГосСОПКА (Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак) создаётся для обмена информацией о кибератаках на информационные системы, нарушение или прекращение работы которых крайне негативно скажется на экономике страны или безопасности граждан.

Деятельность ГосСОПКА регулируют несколько документов:

Список постоянно пополняется, изменяются сами документы из этого списка, поэтому необходимо постоянно отслеживать изменения и приводить свои информационные системы в соответствие текущим требованиям.

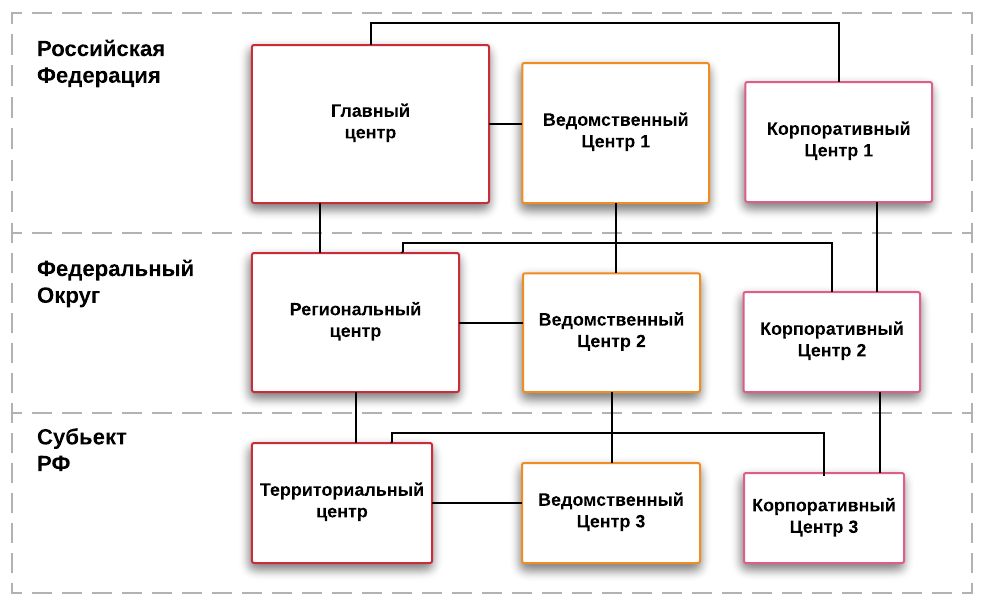

Центр ГосСОПКА — совокупность сил и средств субъекта ГосСОПКА, предназначенная для решения задач ГосСОПКА в своей зоне ответственности.

Головной центр — наивысшая структура в иерархии центров, объединённых по ведомственному или организационному признакам.

Подчинённый центр — центр, который структурно подчиняется головному центру.

Сегмент ГосСОПКА — совокупность головного центра и иерархически подчинённых центров.

Ведомственные центры — органы государственной власти.

Корпоративные центры — коммерческие и некоммерческие организации. Могут оказывать услуги подключения к ГосСОПКА при наличии лицензии.

Кто должен подключиться

К ГосСОПКА должны подключиться владельцы объектов критической информационной инфраструктуры. К ним относятся организации здравоохранения, науки, транспорта, связи, энергетики, банковской сферы (системно значимые кредитные организации, операторы платёжных систем, системно значимые инфраструктурные организации финансового рынка), топливно-энергетического комплекса, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности, российские юридические лица и (или) индивидуальные предприниматели, которые обеспечивают взаимодействие указанных систем или сетей.

Что делает корпоративный центр «Перспективного мониторинга»

Что мы делаем для наших заказчиков:

Варианты взаимодействия с центрами ГосСОПКА

Если создаётся собственный корпоративный сегмент, то субъект КИИ должен:

В случае подключения через наш Центр мониторинга — заключить соглашение с «Перспективным мониторингом». Мы уведомляем Главный центр ГосСОПКА о включении информационных ресурсов заказчика в зону ответственности «ПМ» и начинаем передавать необходимые данные.

В уведомлении мы указываем:

Также существует и Гибридный вариант. Даже при создании собственного сегмента ГосСОПКА часть его функций можно передать в Центр мониторинга ПМ.

| На постоянной основе | В случае неизвестных атак |

| Анализ защищённости Пентесты Сбор информации об уязвимостях | Обнаружение неизвестных атак Разработка правил выявления атак Помощь в реагировании и ликвидации Реверс-инжиниринг образцов вредоносного кода Установление причин, расследование инцидентов |

Технические решения

Пример взаимодействия компонентов

ViPNet IDS NS

Программно-аппаратный комплекс (ПАК) ViPNet IDS — система обнаружения компьютерных атак (вторжений) в корпоративные информационные системы. Работа системы строится на основе динамического анализа сетевого трафика, начиная с канального уровня и заканчивая прикладным уровнем модели взаимодействия открытых систем (OSI).

ViPNet IDS HS

ViPNet IDS HS — система обнаружения вторжений для хоста. ViPNet IDS HS использует сигнатурный и эвристический методы анализа атак на основе правил и сигнатур, разработанных «Перспективным мониторингом». За счёт централизованного управления агентами, настройкой и группами правил администраторы ИБ могут оперативно реагировать на события безопасности в сети.

ViPNet TIAS

ViPNet TIAS в автоматическом режиме анализирует весь поток входящих событий от сенсоров, находит взаимосвязи между ними и выявляет значимые угрозы, которые являются инцидентами.

Автоматическое выявление инцидентов информационной безопасности в ViPNet TIAS строится на основе комбинирования двух методов:

База метаправил и математическая модель разрабатываются и обновляются экспертами компании «Перспективный мониторинг» на основе знаний об угрозах, получаемых в результате анализа инструментов и техник выполнения атак — Threat Intelligence.

Log Collector

«Перспективный мониторинг» устанавливает и настраивает систему лог-менеджмента, которая нормализует, агрегирует, коррелирует логи от разнородных источников.

Система анализа угроз и управления уязвимостями

Наша разработка контролирует появление информации об уязвимостях в операционных системах (Windows, Linux/Unix-based), офисном и прикладном программном обеспечении, ПО оборудования, средствах защиты информации. Собранная информация об установленном на узле ПО и компонентах передаётся в систему, где формируется отчёт об обнаруженных уязвимостях и периодические оповещения об изменении статусов. Информация о составе ПО обновляется с произвольным интервалом. Информация в базе уязвимостей обновляется каждые 5 минут.

Система управления и расследования инцидентов

В Систему управления инцидентами передаются карточки инцидентов для совместного разбора и реагирования. Сотрудник центра ГосСОПКА может прямо из интерфейса СУИ запросить необходимую информацию о связанных с инцидентом событиях, дополнить её вручную, оповестить конкретных сотрудников ИБ- и ИТ-служб объекта КИИ и передать рекомендации по реагированию на исполнение.

AM Rules NS

AM Rules HS

Собственная база правил поведенческого анализа узла.

Ответственность

Компания «Перспективный мониторинг» несёт ответственность перед заказчиком в соответствии с заключёнными соглашениями и нормативно-правовыми актами РФ.

ГосСОПКА

Защита критической информационной инфраструктуры (конспект лекции)

IoCs / Индикаторы компрометации / Indicators of Compromise

Нормативные документы по ИБ. Часть 13. Обзор российского законодательства в области ИБ финансовых организаций – продолжение

Нормативные документы по ИБ. Часть 8. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 7. Обзор российского законодательства в области защиты критической информационной инфраструктуры

Нормативные документы по ИБ. Часть 4. Обзор российского и международного законодательства в области защиты персональных данных

Нормативные документы по ИБ. Часть 1. Стандарты ГОСТ Р 57580.1-2017 и ГОСТ Р 57580.2-2018

Обзор Security Vision 3.4 — российской платформы SGRC

Новости

«Интеллектуальная безопасность» получила лицензию ФСТЭК на оказание услуг по мониторингу информационной безопасности

ГосСОПКА состоит из иерархически связанных ведомственных и корпоративных Центров ГосСОПКА, обменивающихся информацией о зафиксированных кибератаках и методах их предотвращения.

Система ГосСОПКА призвана централизованно противодействовать кибератакам и защищать от них объекты КИИ, а также оперативно устранять их последствия.

Как работает антихакерская система ГосСОПКА

Цель создания этой структуры — аккумуляция всей информации о разнообразных компьютерных инцидентах, выработка мер по противодействию подобным внешним атакам, а также рекомендации по ликвидации или уменьшению последствий, связанных с действиями киберпреступников. В основу идеи легли подобные решения других государств, которые предоставляли возможность специалистам централизованно собирать и анализировать данные, а на основе анализа разрабатывать решения для защиты критически важных информационных систем.

Помимо накопления и обработки данных об инцидентах, произошедших в компьютерных системах подключенных субъектов, ГосСОПКА позволяет контролировать уровень защищённости критически важных информационных систем, прогнозировать возможные вредоносные посягательства на ИС, а также обеспечивает взаимодействие между участниками. Это важно, ведь скорость обмена сведениями о совершённых посягательствах, их характере и основных признаках позволят владельцам объектов информатизации эффективнее и быстрее предотвратить возможные атаки.

Структура ГосСОПКИ

Отчёты обо всех обнаруженных атаках и инцидентах передаётся на второй уровень — в территориальные или региональные центры ГосСОПКА субъекта РФ. Оттуда сведения передаются в главный центр ГосСОПКА — именно сюда стекается информация обо всех компьютерных инцидентах со всей страны.

Так же, как и в территориальной иерархии, действует передача данных об инцидентах по ведомственной линии: все частные и государственные компании, а также органы власти на местах передают информацию вышестоящей организации, которая обязана направить отчёт в главный центр ГосСОПКА.

Может показаться, что задача «промежуточных звеньев» — ведомственных центров — состоит лишь в передаче информации выше. На самом деле, они не только собирают и анализируют полученные данные, но и контролируют состояние защищённости информационных систем подведомственных организаций, а также содействуют в выстраивании эффективных систем защиты, анализируют вероятность тех или иных инцидентов и информируют об этом нижестоящие центры.

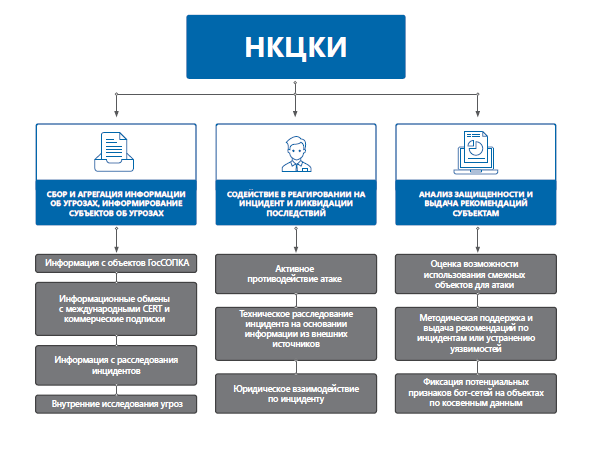

Помимо центров в ГосСОПКА на высшем уровне входит еще одна структурная единица — национальный координационный центр по компьютерным инцидентам — сокращённо НКЦКИ. Его задача — скоординировать действия заинтересованных структурных единиц в предотвращении, обнаружении и устранении последствий кибератак. Его роль больше аналитическая: здесь суммируется и изучается информация об инцидентах, выявляются характерные признаки, разрабатываются рекомендации по защите информации.

Нужна ли ГосСОПКА частным компаниям?

На практике именно недостаток информации и вопрос «Что делать?» приводят к существенным негативным последствиям. Чтобы решить, нужно ли подключаться к системе и стоит ли создавать соответствующий центр, стоит взвесить риски и последствия возможных атак и преимущества, которые даёт ГосСОПКА. Конечно, техническая реализация соответствующего центра, услуги специалистов с лицензией ФСТЭК на ТЗКИ, содержание персонала и определённые обязанности потребуют существенных затрат. С другой стороны, негативные последствия от кибератаки или хищения информации могут причинить гораздо больший вред.

Сейчас к системе подключены все федеральные органы госвласти, с принятием ФЗ-187 к ГосСОПКА подключаются субъекты КИИ. Вопрос о подключении информационных систем муниципальных и региональных органов власти, а также иных

компаний, должен быть урегулирован в ближайшее время принятием соответствующих НПА.

Информационное взаимодействие в рамках ГосСОПКА: участники, цели и задачи

Какова структура информационного взаимодействия в рамках ГосСОПКА, какие цели стоят перед центрами ГосСОПКА, каковы роль и задачи как самого взаимодействия, так и главного центра ГосСОПКА в лице НКЦКИ? Отвечаем в статье.

Введение

С начала 2018 года вступает в силу федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации»), в котором одной из задач системы безопасности критической информационной инфраструктуры (КИИ), помимо обеспечения защищенности информационных систем в таких сферах, как здравоохранение, наука, транспорт, атомная промышленность, энергетика и другие, является оперативное информирование и взаимодействие их владельцев с ГосСОПКА. Причем мероприятия по оперативному информационному взаимодействию и отчетности затрагивают сразу три направления деятельности: инвентаризация защищаемых ресурсов и анализ актуальных для них угроз, выявление и анализ компьютерных инцидентов в инфраструктуре защищаемого объекта, а также реакция на уведомления и запросы вышестоящего центра ГосСОПКА. Особенности этих процессов и взаимодействия мы и попробуем отразить в данной статье.

ГосСОПКА

Общее описание структуры

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак является территориально распределенной совокупностью центров (сил и средств), организованной по ведомственному и территориальному принципам, в числе которых — Национальный координационный центр по компьютерным инцидентам.

Созданию такой системы послужили следующие нормативные акты:

Рисунок 1. Структура ГосСОПКА

Задачи информационного взаимодействия и роль НКЦКИ

Глобально в рамках информационного взаимодействия субъектом ключевой информационной инфраструктуры решается несколько критичных для обеспечения функций ГосСОПКА задач:

Попробуем рассмотреть их по очереди, оценить значимость обрабатываемой информации и ее возможное использование как для задач НКЦКИ, так и для обеспечения безопасности всей структуры ключевых информационных инфраструктур РФ.

С точки зрения конкретной организации, данная инвентаризационная информация, казалось бы, не имеет существенного отношения к обеспечению информационной безопасности. Но она может совершенно по-другому интерпретироваться на уровне ГЦ ГосСОПКА:

Ни для кого не секрет, что получение официального письма по задачам информационной безопасности и закрытию уязвимостей из вышестоящих ведомств и органов зачастую позволяет более эффективно построить взаимодействие в компании и дает дополнительные рычаги подразделению информационной безопасности для отстаивания своих позиций.

В этом случае успешная атака на один из объектов или инфраструктуру подрядчика через, как правило, слабо защищаемые информационные стыки может иметь последствия в инфраструктуре другого объекта. Заранее увидеть и предсказать такую ситуацию из своей инфраструктуры невозможно, но в рамках данных, доступных НКЦКИ, такие нюансы могут быть оперативно отработаны.

Зачастую злоумышленники используют скомпрометированные вычислительные ресурсы для атаки на другие инфраструктуры: активных сканирований на уязвимости, брут-форсов, DDoS-атак. В таком случае, если атака направлена на один из объектов КИИ, при анализе технических индикаторов НКЦКИ сможет выявить, что часть ботов использовали для атаки адреса одного из прочих объектов, и в режиме «раннего оповещения» проинформирует ответственные службы о затаившейся в их инфраструктуре угрозе.

Стоит отметить, что содействие оказывается в рамках полномочий НКЦКИ как главного российского CERT. Он может выполнять самые разные операции:

Описанные мероприятия могут помочь как противодействовать развивающейся атаке, так и расследовать уже завершившуюся атаку для уголовного наказания киберпреступников.

Стоит отметить, что НКЦКИ, как национальный CERT, имеет возможность и полномочия работать не только на уровне РФ, но и взаимодействовать с международными CERT, облачными провайдерами и телеком-операторами для оказания помощи в противодействии инциденту и его дальнейшем расследовании. Это делает возможность атрибуции и нахождения злоумышленников, использующих иностранные хостинги и ip-адреса в атаке, более вероятной, чем при взаимодействии с локальными органами и структурами расследования инцидентов

В рамках названных направлений деятельности мы получили представление о том, что НКЦКИ собирает и агрегирует информацию по большому количеству угроз и инцидентов, зафиксированных на объектах КИИ. Дополнительно к этой информации в своем внутренней базе угроз НКЦКИ может использовать информацию:

Рисунок 2. Структура и схема функционирования НКЦКИ

Таким образом, НКЦКИ выступает в роли огромного информационного хаба и источника знаний о новых и актуальных угрозах безопасности информации (Threat Intelligence), которая может стать востребованной любым из участников информационного обмена в ГосСОПКА. И предоставляемая информация носит именно практический характер защиты от новых угроз и повышения защищенности конкретного объекта.

Выводы

В заключение хотелось бы отметить, что задачи информационного взаимодействия намного глубже, чем просто отчетность по инцидентам для накопления статистики. Модель построения ГосСОПКА, в которой ключевыми элементами системы являются ведомственные и корпоративные центры, призвана объединить специалистов реагирования и расследования компьютерных инцидентов в единое экспертное сообщество, обменивающегося обезличенной, но технически ценной информацией об угрозах безопасности. И это, с одной стороны, повышает ценность вклада каждого отдельного участника взаимодействия в обеспечение общей безопасности всех объектов КИИ, с другой стороны — позволяет рассчитывать на помощь «собратьев по оружию» и регулятора в отражении сложных и динамически развивающихся атак.

ГОССОПКА

ГосСОПКА — государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак, создаваемая в целях предотвращения и устранения последствий компьютерных атак на критическую информационную инфраструктуру Российской Федерации.

Она представляет собой иерархически взаимодействующие государственные и коммерческие центры, которые непрерывно делятся информацией о зафиксированных инцидентах и способах противодействия им.

Концепция ГосСОПКА появилась с целью защиты критической информационной инфраструктуры (КИИ) Российской Федерации.

Нормативные правовые акты в области защиты КИИ устанавливают требования и определяют субъекты, для которых исполнение данных требований носит обязательный характер.

К субъектам КИИ относят организации:

Участники КИИ обязаны уведомлять в НКЦКИ об обнаруженных компьютерных инцидентах, которые относятся к объектам КИИ.

Сообщать о происшествии возможно путем телефонной связи, а также посредством факсимильной и электронной почты, а при подключении к инфраструктуре ГосСОПКА, путем использования их инфраструктуры, но не позднее, чем через 3 часа после выявления инцидента в значимых объектах КИИ и не позднее, чем через 24 часа после выявления инцидента на иных объектах КИИ.

Субъекты значимых объектов КИИ обязаны через 90 дней со дня включения их объектов в реестр ЗО КИИ разработать план действий на реагирование возможных инцидентов, который обязан быть одобрен Федеральной Службой Безопасности РФ.

Подключение субъекта КИИ к инфраструктуре ГосСОПКА возможно двумя способами: