Криптографические задачи что это

Как решать криптографические задачи?

Прекрасный сайт, который идеально подойдет для тех, кто хочет научиться решать криптографические задачи.

Translate

Поиск по этому блогу

среда, 4 января 2012 г.

Криптографические задачи

Шифрование — способ преобразования информации, применяемый для хранения важной информации в ненадёжных источниках или передачи её по незащищённым каналам связи. Согласно ГОСТ 28147-89, шифрование — процесс зашифрования или расшифрования.

В зависимости от структуры используемых ключей методы шифрования подразделяются на:

· симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения (алгоритмы DES, AES, IDEA и др.);

· асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю (RSA, ElGamal и др.) Для шифрования разработано специальное ПО, например: BestCrypt, TrueCrypt, Zdisk, PGP, GnuPG и т.д.

Электронная цифровая подпись (ЭЦП) — реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе, и обеспечивает невозможность отказа подписавшегося от авторства подписи. Здесь применимы алгоритмы цифровой подписи RSA, DSA и др. Известное ПО для ЭЦП – КриптоАРМ.

Под разделением секрета понимают любой метод распределения секрета среди группы участников, каждому из которых достаётся доля секрета. Секрет потом может воссоздать коалиция участников. Доля секрета сама по себе не несёт никакой информации. Для решения этой задачи применимы, например, схема Блэкли, схема Шамира.

Таким образом, для решения насущных проблем уже разработано довольно много эффективных методов. И, тем не менее, появляются новые методы, совершенствуются существующие.

Криптографические задачи что это

Сейчас на сайте

Уважаемые участники заочного тура!

Перед вами задачи заочного тура, который продлится с 11 марта по 09 апреля 2013 года.

Всего будет предложено около 15 задач. Чем больше вы их решите, тем лучше (можете не обращать внимания на значение

атрибутов «сложность» и «класс»). Ждите новые задачи каждую неделю.

О публикации новых задач участникам, которые зарегистрировались на сайте, мы будем сообщать по электронной почте.

Желаем Вам набрать максимальное количество баллов, решив все наши задачи за минимальное число попыток.

|

| Алхимическая криптограмма из книги Василия Валентина «Азот, или Тайное Золото Философов»(лат. Basilius Valentinus «Azoth, Sive Aurelice Occultae Philosophorum») (1613 год) |

Математическая криптограмма

КРИПТОГРАММА (лат. cryptogramma, от греч. kryptos — «скрытый, тайный» и gramma — «знак») — тайный знак, надпись, понятные только посвященным.

В изобразительном искусстве существуют «картинные криптограммы». Таково большинство изображений, связанных с древними религиозными культами, атрибуты божеств, символы их власти над стихиями и людьми. Или изображения, имеющие, помимо очевидного, скрытое, тайное значение (например, шестой палец на руке у папы на картине «Сикстинская мадонна»).

Криптограммами являются гравюры в книгах алхимиков, масонов и розенкрейцеров. Начальная буква шифра указывается какой-либо неправильностью: не по правилам надетой шляпой, шпагой не с той стороны, щитом не в той руке.

C помощью криптограмм алхимики скрывали свои идеи от непосвященных. Классический пример алхимической криптограммы приведен на рисунке к этой задаче. Начальное слово указывается «цветком»:

Visita Interiora Terrae Rectificando Invenies Occultum Lapidem (на вечной латыни)- Посети недра земли, очищением обретешь тайный камень

38470 16 309672 1678 36785 90 90367

В этой криптограмме одинаковым цифрам соответствуют одинаковые русские буквы.

Криптографические методы: назначение, средства, требования и применение

Что такое криптография

Криптография — наука, которая изучает методы обеспечения конфиденциальности, безопасности и аутентичности информации. Простыми словами: это наука, изуча ющая методы, при помощи которых можно преобразовать информацию таким образом, чтобы при ее хищении она становилась бесполезной для злоумышленников. Поэтому можно определить, что криптография изучает два важных вопроса:

вопрос конфиденциальности информации;

вопрос целостности информации.

Методы криптографической защиты информации

Криптографические методы защиты информации делятся на 4 основных направления:

Шифрование

Под шифрованием понима ется процесс воздействия на исходную информацию при помощи математических, логических, комбинаторных и прочих методов. При таком воздействии исходная информация преобразуется в набор хаотических символо в ( букв, цифр и специальных символов). Шифрование является обратимым процессом, то есть зашифрованную информацию можно обратно расшифровать.

Для шифрования свойственны два инструмента:

Алгоритм шифрования для каждого отдельного метода шифрования остается неизменным, поэтому не является первостепенным инструментом. Ключ шифрования содержит в себе набор правил и инструкций, по которым осуществляется процесс шифрования информации. Ключ является важным инструментом, который может быть использован при расшифровк е информации. Поэтому ключ шифрования необходимо тщательно защищать от перехвата злоумышленниками. Если ключ шифрования попадет в руки злоумышленникам, тогда информация будет расшифрована.

Шифрование информации очень распространено при работе на компьютерах, потому что отвечает основным требованиям б езопасности:

обладает стойкостью к криптоанализу и подбору ключей;

обеспечивает высокий уровень конфиденциальности ключа, без которого невозможно расшифровать информацию;

зашифрованная информация не сильно увеличивается в размерах;

исключено искажение информации при ее расшифровк е ;

алгоритмы шифрования и расшифровки не требуют много времени на сам процесс.

Стенография

Стенография разнообразна своими методами, но в основе всех методов лежит один принцип: скрыть защищаемую информацию среди открытой информации. Другими словами, стенография создает реалистичную информацию, которая ничем не отличается от настоящей и внутри нее скрывает защищаемые сведения. Стенография маскирует информацию на уровне байтов. Например, если правильно подобрать алгоритм преобразования информации в изображение, тогда в определенных байтах изображения можно скрыть биты секретного файла. Человеческий глаз не способен различить такие «преобразования» на изображении.

При помощи стенографии могут маскировать:

Для усиления эффекта защищенност и с крытые файлы иногда шифруют. Таким образом, если скрытый файл будет обнаружен, он все равно будет бесполезен, так как без ключа для расшифровки его невозможно будет прочитать. Тандем «стенография + шифрование» считается очень надежным методом криптографической защиты информации.

Кодирование

Этот криптографический метод защиты информации известен очень давно. Суть его сводится к тому, что исходные сведения «подменяют» специальным и кодами. В качестве таких кодов используют сочетание букв, символов или цифр. Для удобства кодирования и раскодирования применяют специальные таблицы, где записаны правила кодирования, то есть какой символ на что заменяется.

Сжатие

Сжатие относят к криптографическим методам защиты информации, хотя оно используется всего лишь для уменьшения объема самой информации. Сжатая информация не может быть прочитана или применяться, пока не будет осуществлен обратный процесс. Но «обратный процесс» является распространенным и доступным способом обработки сжатой информации. Поэтому сжатие — это больше о сокращении объема сведений, чем о их защите.

Если представить, что вы разработали собственный алгоритм сжатия, спустя время данный алгоритм станет доступным общественности и ваши сжатые «конфиденциальные» файлы станут неконфиденциальными. Сегодня существуют различные методы обработки сжатой информации, которым подвластны даже «уникальные» алгоритмы сжатия.

Поэтом у е сли говорить о безопасности информации, то сжатие часто применяют в паре с шифрованием.

Задачи, решаемые криптографией

Задачи, решаемые криптографией:

Достижение высокой конфиденциальности сведений. Это направление предотвращает несанкционированный доступ к информации, применяя передовые методы шифрования, которые невозможно «взломать».

Достижение надежной целостности сведений. Решение этой задачи гарантирует, что в процессе передачи информации между пользователями или устройствам и и нформация не видоизменялась. То ест ь н икто не мог модифицировать передаваемую информацию в момент ее передачи: что-то удалить, подменить, вставит ь и др.

Аутентификация пользователей. Решение этой задачи гарантирует качественную проверку подлинности пользователей, желающих воспользоваться каким-то веб-ресурсом или какой-то программой от своего лица.

аутентификация в соцсетях и прочих веб-ресурсах;

общение в мессенджерах, применяющих сквозное шифрование;

безопасная передача данных между веб-ресурсами или между «клиентом» и сервером;

хранение информации в собственном компьютере или в облачных хранилищах;

собственная цифровая подпись;

Заключение

Мы будем очень благодарны

если под понравившемся материалом Вы нажмёте одну из кнопок социальных сетей и поделитесь с друзьями.

Все, что нужно знать о криптографии: алгоритмы

С развитием технологий пользователи по всему миру, а также программисты и разработчики начали сталкиваться с вопросом сохранения конфиденциальности информации. Интернет-технологии и хакерские атаки начали ставить под угрозу соответствующее направление. Так появились различные способы шифрования данных.

В данной статье будет рассказано о том, что это такое, раскрыто понятие криптографии, рассмотрены основные способы, которыми можно защитить те или иные данные. Предложенная информация окажется полезной как опытным программерам, так и начинающим ПК-пользователям.

Понятие криптографии

Криптография также нередко называется криптологией. Это – искусство передачи информации электронного или иного типа так, чтобы без ключа шифрования считать ее было невозможно. Термин произошел от нескольких греческих слов:

Направление науки по составлению алгоритмов шифрования является одним из древнейших в мире. Но в современных реалиях данное понятие приобрело совершенно новые обороты.

Криптография – комплекс алгоритмов, знаний и средств для защиты конфиденциальности тех или иных сведений от посторонних глаз. А криптоанализом называют некое направление деятельности, которое изучает правила и методы нарушения сохранности сообщения.

История возникновения

Вопросы, связанные с алгоритмами шифрования, начали решаться еще в древнем мире. Работают изобретенные некогда людьми варианты защиты по сей день.

Впервые соответствующая тема всплыла с появлением первой письменности. Раньше встречались следующие виды письма:

Первый вариант использовался священнослужителями, второй – всеми остальными. Греки и римляне стали «изобретателями» собственных систем тайного письма. А именно – скорописи. Изначально это и было секретным письмом. «Изобретателем» является некий Тиллиус Тиро.

Но лишь в средневековье различные алгоритмы по так называемому шифрованию сообщений начали использовать в дипломатических целях с завидной регулярностью. Также соответствующие приемы встречались в торговле и военной деятельности. А в 1499 году появилась первая книжка по криптографии.

Современное развитие

Алгоритмы шифрования потихоньку развивались и приобретали новый вид. Современная интерпретация оных возникла примерно в 1990 году. В те времена началось активное развитие информационных технологий.

Разные страны начали придумывать собственные стандарты криптографических протоколов. Примеры:

Также все ранее существующие алгоритмы сильно усложнились в плане математических конструкций. Это способствует затруднению криптоанализа. Новые требования, часто не связанные с математикой, привели к тому, что методы шифрования сейчас стали максимально устойчивыми и сложными. Начали появляться направления в криптографии, которые находятся на стыке математики и квантовых вычислений.

Где применяется

Цифровые сервисы должны в обязательном порядке беспокоиться о сохранности пользовательской и архивной информации. В противном случае утечка данных чревата серьезными последствиями. Пример – хакеры смогут использовать полученные электронные материалы от того или иного проекта в своих корыстных целях.

Сегодня практически все важные аспекты жизни и деятельности человека зависят от информационных технологий и гаджетов. Финансовые операции, а также всевозможные платежи и даже работа осуществляются через мобильные технологии. Их трудно назвать безопасными каналами передачи электронных материалов. Поэтому приходится думать, как лучше организовать защиту сведений.

Алгоритмы по шифрованию информации применяются везде:

Везде, где фигурируют информационные технологии и присутствует цифровизация, задействована криптография. Данное научное направление весьма сложное, но перспективное.

Основные виды

Сейчас в мире достаточно методов шифрования информации. Их условно можно классифицировать. Существуют следующие алгоритмы криптографии:

Каждый вариант предусматривает собственные нюансы и особенности. О них статья расскажет далее.

Примитивы

Шифрование – сложный процесс, как и процедура расшифровки данных при необходимости. При генерации подобной информации в целях повышения уровня безопасности нередко используются так называемые примитивы. Они помогают уже зашифрованным сведениям получить более надежную и стойкую защиту.

В качестве алгоритмов, предусматривающих примитивы, используют:

Подобный вариант развития событий в реальной жизни появился давным-давно. Он может использоваться не только в информационных технологиях. Раньше примитивы преобразовывали и защищали обычный рукописный текст. Сейчас это не самый лучший вариант, если он задействован в качестве самостоятельного элемента.

Важно: так называемый открытый ключ для получения необходимой информации представляет собой некий алгоритм или инструкцию, согласно которому удается прочесть написанное сообщение.

Квантовые технологии

Совершенно новый виток в алгоритмах шифрования. Пока не слишком распространен, так как у человечества нет достаточно мощных квантовых компьютеров. Но такой вариант позволяет в результате получить практически неуязвимую на сегодня систему защиты электронных материалов.

В ходе реализации метода задействованы квантовые объекты. Они не только не позволяют считывать материалы, но и подделывать их. Авторы данной теории – некие ученые Беннет и Брассард. Они предложили пользоваться квантовыми технологиями специально для того, чтобы передавать секретный ключ.

Важно: первые попытки выдвижения квантовой теории для разработки алгоритмов шифрования в 1970 году высказал некий Стефан Вейснер.

Хеширование

На практике принято использовать многочисленные варианты защиты электронных материалов от хищения, копирования и подделки. Существует один такой подход, как хеширование. Имеет название хеш-функций.

В ходе него осуществляется преобразование первоначального информационного массива той или иной «протяженности» в битовую строчку фиксированной длины (256 бит, 128 бит и так далее).

Миру известна далеко не одна хеш-функция, но нас интересуют только ее криптографические вариации. Каждый вариант имеет отличие по:

Криптографически стойкие операции имеют два существенно важных критерия. А именно:

Соответствующие отличия и требования называют стойкостью к коллизиям первого и второго рода. Есть и еще один важный критерий: если аргумент изменяется незначительно, происходит наиболее крупная «корректировка» функции. Так, значение хеша не предоставляет информацию даже об отдельных битах аргументов.

Примеры алгоритмов

Стандарт шифрования информации посредством хешев может быть разным. Сегодня выделяют более 10 вариаций, среди которых встречаются такие алгоритмы как:

Это – лишь малая часть способов представления шифра в виде хеш-функций. Соответствующее направление активно развивается по сей день.

Асимметричные

В мире сегодня криптографических алгоритмов очень много. И среди них, как уже можно было заметить, встречаются совершенно разные вариации. Стандарт шифрования применяется в зависимости от типа используемой информации, а также технологических возможностей «клиента».

Есть метод так называемого асимметричного шифрования. Это система криптографического типа, которая использует открытый ключ. В данном случае для защиты информации задействована некая «расшифровка». Она является открытой. Передается прямо по открытым каналам связи (то есть, никак не скрывается). Используется специально для того, чтобы проверять электронные подписи, а также для зашифровки информации.

Технологии асимметричных алгоритмов для дешифрования и создания электронных подписей предусматривают задействование еще одного ключа. Он называется секретным.

В основе соответствующей идеи лежит принцип односторонних функций f(x). В них, согласно действующим законам математики, не так трудно найди x после получения информации о самой функции. Важно учесть, что дополнительно практически невозможно определить саму f(x), если известно только значение «икса».

Принципы работы

Асимметричные методы и алгоритмы так называемого шифрования работают по следующим принципам:

Стоит обратить внимание на одну особенность, без которой соответствующий принцип не сработает. Речь идет о том, что при получении текста в зашифрованном виде получателю придется провести аутентификацию личности. Она производится перед отправителем. Это – своеобразная система защиты.

Если получатель не смог провести аутентификацию или является не истинным лицом, которому адресован текст, расшифровка не произведется. А у недоброжелателя не получится заметить открытый ключ, предусматриваемый отправителем, на собственный.

Асимметричные шрифты – наглядные примеры

Лучший алгоритм для шифрования информации асимметричным способом подобрать трудно. Здесь, как и в случае с хешами, довольно много вариантов. Вот наиболее распространенные из них:

Применяются все эти варианты на практике весьма часто. Но есть и еще один подход к защите информации от недоброжелателей и хакеров. Он встречается в реальной жизни чаще остальных.

Алгоритм симметричного шифрования

Речь идет о симметричном шифровании. В этом случае происходит использование одного и того же ключа как для зашифровки, так и для расшифровки. Требования, применяемые к этому раскладу, следующие:

Подобные системы разделяются на несколько типов – блочного и поточного представления. Первые предусматривают дробление исходной информации на блоки, состоящих из данных. После этого осуществляется дальнейшее преобразование посредством ключей.

Поточные системы обрабатываются следующим образом: определяется выходная гамма (последовательность), накладываемая на текст сообщения. Защита проводится путем отправки потока по мере генерации гаммы.

Особенности и преимущества

Симметричный алгоритм для шифрования имеет собственные недостатки и преимущества. Отличается данный вариант высокой защитой. Для применения задействуются разнообразные сложные и многоступенчатые комбинации перестановок и подставок первоначальных сведений. Подходов для реализации поставленной задачи бывает довольно много. Каждый в обязательном порядке соответствует ключу прохода.

Если бы программист представил себе принцип обработки подобным методом, операция проводилась бы так:

У такого подхода к алгоритмам расшифровки и шифрования есть ряд преимуществ:

Недостатки у подобной системы тоже имеются. К ним относят сложность обмена ключами. Это связано с тем, что в процессе реализации поставленной задачи может произойти нарушение секретности. Также в большой сети ключами довольно трудно управлять.

Наглядные примеры

К симметричным шифрам относят:

Как и в прошлых случаях, это всего лишь примеры. Сегодня на практике довольно часто встречается такой алгоритм для шифрования информации, как AES. Он является новым американским.

Rijndael

Подход типа Rijndael – это симметричный метод защиты сведений. Относится к блочным. В нем можно корректировать параметры блоков, а также секретных ключей от 128 до 256 бит. Но важно учесть — разность достигает 32 бита.

В процессе реализации задействует линейно-подстановочные принципы. Раунд здесь может быть 10, 12 или 14. Он напрямую зависит от длины ключа.

Особенности AES

AES – это своеобразный подход к решению поставленной задачи, опирающийся на алгоритм Rijndael. Предыдущее решение с ключом 128 бит. Блок данных здесь составит 16 байт. Предусматривает различные функции.

Шифрование информации через алгоритм так называемого шифрования AES осуществляется в несколько шагов. Каждый предусматривает собственные нюансы.

Принцип зашифровки

Шифрование осуществляется в несколько этапов:

1. Формирование «стейт». Предположим, что уже есть секретное сообщение, для того или иного адресата. Оно представлено числами в диапазоне от 0 до 255. Здесь происходит деление на n-блоков информации по 16 байт. Каждый «пакет информации» называется «стейт». Если текст не кратен 16 байтам, он дополняется до соответствующих значений.

2. KeyExpansion. Ключи в AES побайтно равны state. Происходит расширение ключа, которое отвечает за генерацию нынешних массивов ключей для циклов раундов шифрования. В виде сопоставления операции XOR задействован фиксированный массив Rcon. Здесь keyExpansion через XOR с фиксированными ключевыми массивами осуществляет возврат массивов оных. Их количество – 11 штук. Только один не относится к раунду алгоритма.

3. AddRoundKey. Это – первый этап шифрования. Применяется к state при помощи правил суммирования. Происходит XOR со state, с каждым его байтов. Далее «стейт» переходит к следующей ступени – к системе раундов алгоритмов.

4. Раунды. Всего их 10 штук. Получается своеобразные таблицы замен из 10 шагов. Первые 9 выполняют subBytes, shiftRows, mixColumns, addRoundKey. Последний отвечает за обработку «саба», «шифта» и «эдда».

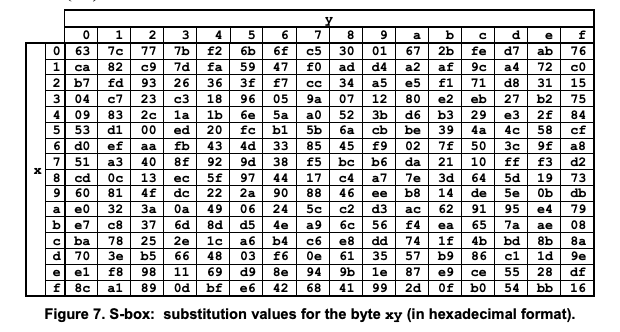

5. SubBytes. Происходит трансформация «стейта» через замену собственных байтов на иные. Для этого используется их подставление в готовые фиксированные таблицы S-box.

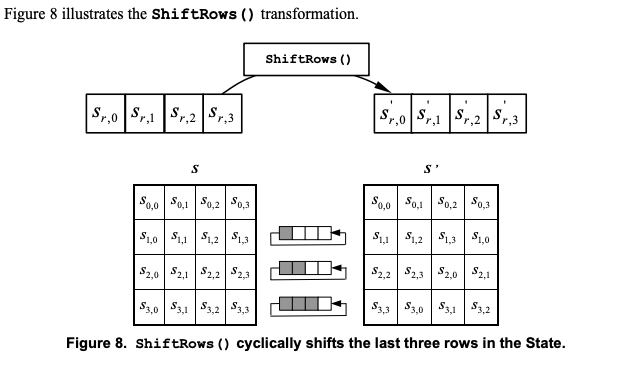

6. ShiftRows. Производится циклическое смещение трех последних строк влево. Принцип указан на картинке.

7. MixColumns. Самый сложный вычислительный процесс. Здесь осуществляется умножение на постоянную функцию f(x) = <03>x^3 + <01>x^2 + <01>x + <02>. Так получается произведение по указанным ранее правилам конкретных столбцов из State на функции a(x). Если исключить правило умножения алгоритма так называемого шифрования, подобный прием будет аналогичен матричному умножению.

В случае с дешифрованием ситуация будет примерно такой же. Процедура полностью осуществляется за несколько подходов (шагов).

О дешифровании

Сначала система при чтении сообщения путем алгоритмов шифрования типа AES использует KeyExpansion. Далее производятся раунды алгоритмов. Они предусматривают 10 ступеней, называемых шагами криптопреобразования.

Первые девять штук отвечают за цикличное выполнение 4-х функций в порядке, обратном методу первоначально защиты (шифровки). А именно:

Последний, 10 раунд – это три операции: «ЭддРаундКей», «ИнвШифт», «ИнвСабБайтс». Далее производится обработка addRoundKey. Этап предусматривает обратное суммирование по правилам алгоритмов используемого шифрования самого себя. Полностью исключается массив Rcon.

Следующий шаг – обработка invMixColumns. Это – мультипликативная обработка операции умножения по правилам умножения алгоритма на постоянную функцию a^(-1) от x конкретного столбца «стейт».

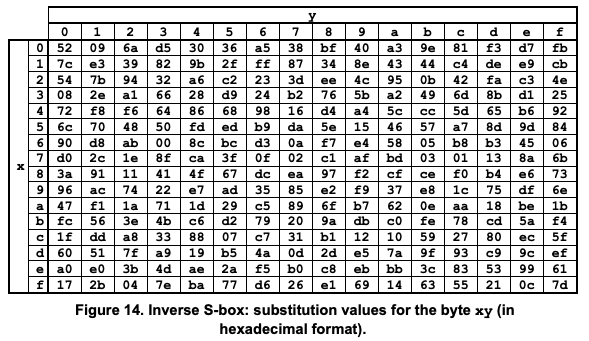

Теперь система будет производить обратную трансформацию shiftRows. То есть, проведет цикличное смещение «информации» вправо. Завершающий этап – это инверсия. Производится относительно «СабБайтс». Предусматривает обратную замену байта state, которая заведомо представлена в hex согласно соответствию фиксированной таблички:

На данном этапе пользователь сможет прочесть необходимую ему информацию. Звучит трудно, но программисты и хакеры для реализации поставленной задачи никогда не действуют «вручную». Они используют IT-технологии и всевозможные шифровальщики и дешифраторы.

Криптография и IT

В цифровых технологиях криптография – это основной инструмент обеспечения конфиденциальности информации. Помогает противодействовать незаконному (несанкционированному) копированию и распространению информации по интернету (включая даркнет). В основном применяется для защиты интеллектуальной собственности.

Среднестатистические юзеры могут столкнуться с соответствующими методами не только при работе в Сети, но и во время установки/запуска игр. Там тоже задействованы рассмотренные варианты защиты в той или иной форме.

Внимание: хакерский взлом и появление «пиратских» копий программного обеспечения ставит под вопрос сохранность информации пользователей, а также ее целостность и конфиденциальность.

Заключение

Криптография – полезная и перспективная наука, тесно связанная с программированием. Сейчас на нее нельзя отучиться на «вышке». Ни один ВУЗ не предлагает изучение encryption и других вариантов обеспечения безопасности в полной мере.

Если пользователь захотел стать экспертом в данном области, он должен разбираться в программировании, IT, информатике, алгоритмах. Можно пройти спецкурсы по выбранному направлению.